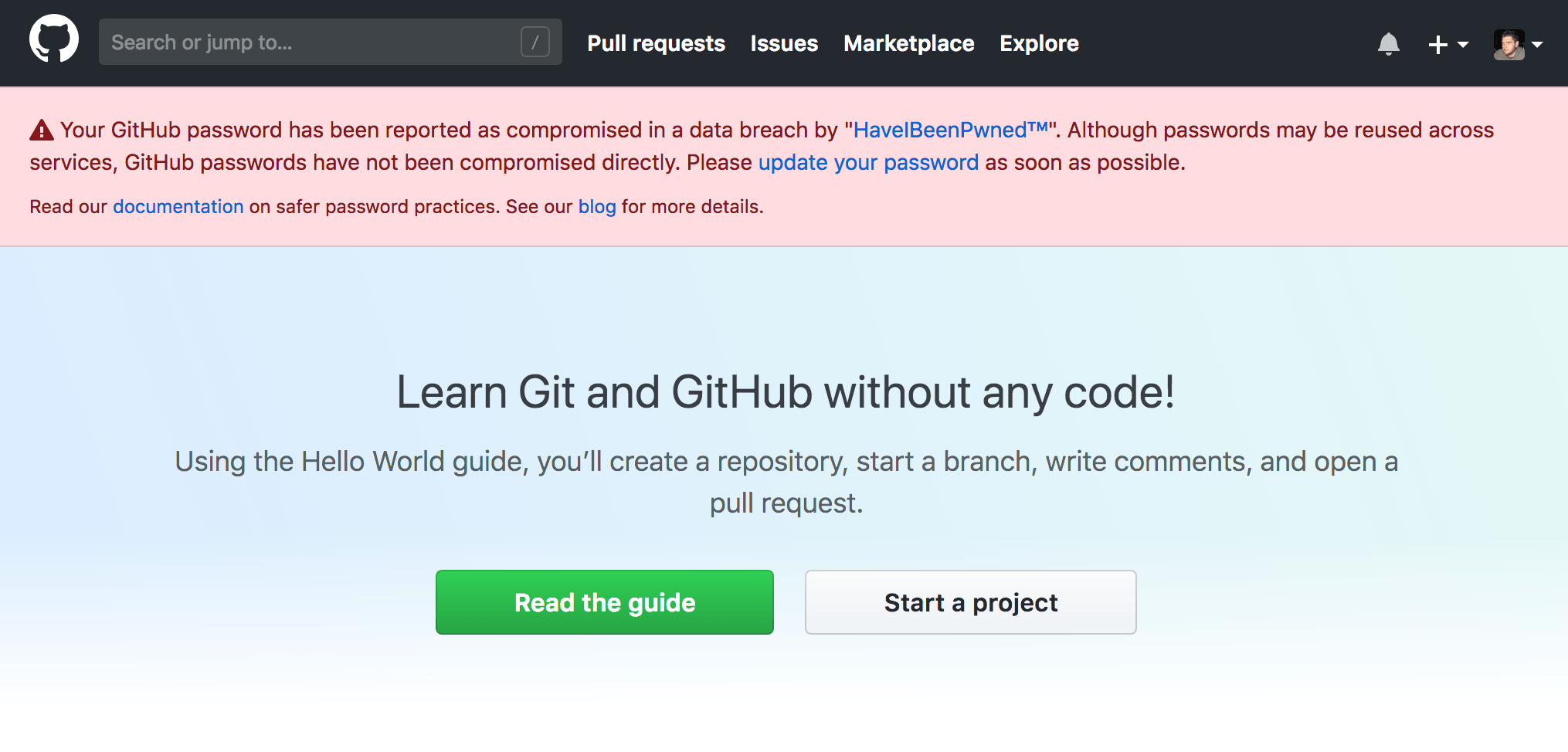

Github ha modernizado sus sistemas de seguridad para emitir advertencias a los usuarios cuando sus contraseñas han sido expuestas en línea a través de otras webs.

GitHub se asoció recientemente con Have I Been Pwned, un motor de búsqueda operado por el experto en seguridad Troy Hunt para dar al público en general una manera de descubrir rápidamente si sus cuentas y contraseñas en línea han sido expuestas o no.

En 2012, LinkedIn sufrió una grave violación de datos en la que, cuatro años después, se descubrió que 167 millones de registros de usuarios habían sido robados. Esta brecha de datos posiblemente aumentó la popularidad del servicio Have I Been Pwned y sacó a la luz el tema de las contraseñas reutilizadas, que los atacantes pueden utilizar para comprometer otras cuentas y servicios en línea.

Autenticación de dos factores

La autenticación de dos factores (2FA) es otra capa de seguridad que se puede agregar a muchas cuentas en línea para disminuir el riesgo de compromiso, incluso si la misma contraseña se usa en otro lugar.

Pero con tantos sistemas en línea protegidos por nada más que una contraseña que puede reutilizarse o exponerse en otro lugar, y los usuarios que optan por no habilitar 2FA, notificar a los titulares de cuentas sobre un posible compromiso es un paso crítico hacia una mayor seguridad.

Hunt permitió a Github descargar todo el repositorio de registros de Have I Been Pwned, que actualmente se encuentra en aproximadamente 517 millones de registros.

"Al utilizar estos datos, GitHub creó una versión interna de este servicio para que podamos validar si se ha encontrado la contraseña de un usuario en cualquier otro servicio filtrada públicamente", dice la compañía.

Ahora los usuarios de Github que usan contraseñas comprometidas están siendo conscientes de ello y se les pedirá que creen nuevas credenciales durante el inicio de sesión o en el proceso de registro en la plataforma.

GitHub recomienda que los usuarios habiliten 2FA para mejorar la seguridad de su cuenta.

Los usuarios también deben considerar registrarse para recibir notificaciones que lo alertarán automáticamente si su dirección de correo electrónico ha sido detectada en una nueva brecha de seguridad.

Enlace | Tecnonucleous